Die Rolle des CISO nach der Pandemie

Die Welt hat sich weiterentwickelt und die anhaltende Dynamik der Cloud und der Work-From-Anywhere (WFA) Ansatz ist nicht mehr aufzuhalten. CISOs haben erkannt, dass ihre traditionellen Sicherheitsarchitekturen, insbesondere VPNs, nicht mehr ausreichen, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf kritische Ressourcen haben.

Dadurch ist die Rolle des CISO noch wichtiger geworden, denn heutzutage sind sowohl Anwendungen als auch Menschen weltweit verteilt, was zu erhöhten Cyberbedrohungen führt. CISOs haben einen wenig beneidenswerten Auftrag: Sie müssen das Spiel der IT-Sicherheit beherrschen, um die Sicherheitsprioritäten und -strategie des Unternehmens effektiv festzulegen. Sie müssen dies fehlerfrei umsetzen, um die größtmögliche Sicherheitslage zum Schutz des Zugriffs auf kritische Daten zu gewährleisten.

Zero Trust ist nur der Ausgangspunkt

Zero Trust gibt es seit mehr als einem Jahrzehnt und ist heute für alle CISOs oberstes Gebot. Zero Trust schreibt vor, dass der Zugriff auf alle kritischen Unternehmensdaten authentifiziert, autorisiert und validiert werden muss, bevor der Zugriff gewährt oder aufrechterhalten wird. Kurz gesagt ist Zero Trust ein Rahmenwerk zum Aufbau ganzheitlicher Sicherheit für die moderne digitale Welt. Angesichts der ständig wachsenden Angriffsfläche ist Zero Trust einzigartig gerüstet, um die moderne digitale Geschäftsarchitektur anzusprechen: WFA-Mitarbeiter, Lieferketten, Hybrid Cloud und sich entwickelnde Bedrohungen.

Es muss jedoch darauf hingewiesen werden, dass Zero Trust keine Einzelproduktlösung ist. CISOs sind gut beraten, die drei wichtigsten Standards (Forrester ZTX, Gartner Carta, NIST SP-800-207) als Leitfaden für die Entwicklung ihrer Zero-Trust-Strategie zu konsultieren. Von den dreien ist NIST SP-800-207 (siehe unten) das am weitesten verbreitete Framework.

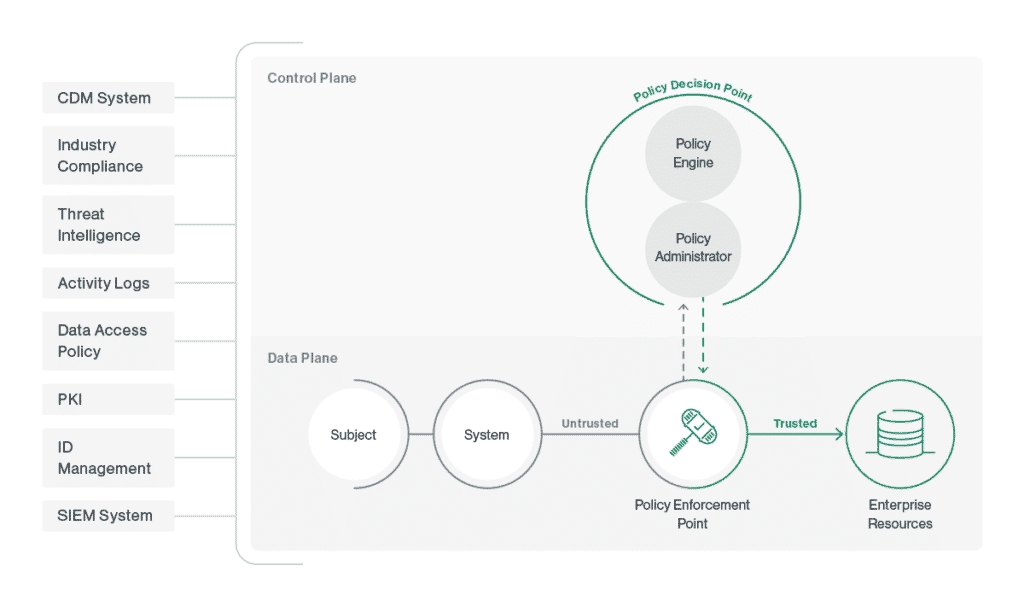

Das NIST-Modell ist eine Diskussion von zwei Schlüsselfunktionen:

- Datenebene – hier werden Daten aus zahlreichen Quellen gesammelt. Diese Quellen können Anwendungsdaten, Geräteinformationen des Benutzers, Informationen zur Benutzeridentität usw. sein. Bei diesen Quellen kann es sich um Anwendungsdaten, Informationen über das Benutzergerät, Informationen über die Benutzeridentität usw. handeln.

- Kontrollebene – dies ist das Gehirn des Modells, da es für die Entscheidung darüber verantwortlich ist, was als gut oder schlecht angesehen wird oder einer weiteren Klärung bedarf.

Gemeinsam entscheiden sie, ob der Zugriff auf kritische Unternehmensressourcen gewährt oder verweigert wird. Damit dies praktikabel, effektiv und skalierbar ist, müssen die Entscheidungen zu Zugriff und Sicherheit auf dem Kontext basieren. Da sich die Datenflüsse und Sicherheitsbedenken jedes Unternehmens unterscheiden, besteht dieser Kontext aus zahlreichen Datenfeeds, wie in Abbildung 1 dargestellt . Dazu gehören Compliance-Daten, Protokolldaten, Bedrohungsinformationen sowie im gesamten Netzwerk erfasste Benutzer- und Anwendungsdaten. Je mehr Kontext Sie haben, desto bessere Entscheidungen werden bei Ihrem Zero Trust-Einsatz getroffen.

Die 5 häufigsten Fallstricke bei Zero-Trust-Projekten

Zero Trust wird oft missverstanden, was möglicherweise zu falsch ausgerichteten Strategien führt, die den Anforderungen der Organisation nicht gerecht werden. Gartner definiert Zero Trust als „Denkweise, die wichtige Sicherheitsziele definiert“ und gleichzeitig vorbehaltloses Vertrauen in IT-Architekturen beseitigt. Das bedeutet, dass CISOs heute gut beraten sind, ihre Zero-Trust-Strategie sorgfältig zu verfolgen, um sicherzustellen, dass sie die bekannten Fallen vermeiden, die die meisten Sicherheitsinitiativen behindern.

Falle 1: Die wichtigsten Grundsätze von Zero Trust werden nicht angewendet

Zero Trust entstand als Lösung für zu großzügige Zugriffsrechte, die in Netzwerken weitreichende Sicherheitsrisiken verursachten. Das Konzept der impliziten Verweigerung („implicit deny“) wird als allgemeingültiger Begriff für eine bessere Sicherheitsarchitektur angesehen und als Allheilmittel für alle Sicherheitsprobleme betrachtet. So kann es leicht passieren, dass CISOs den Hauptzweck von Zero Trust unbeabsichtigt außer Acht lassen und einige wichtige Architekturgrundsätze übersehen, die Zero-Trust-Architekturen beeinflussen.

Während jedes Zero-Trust-Framework mehrere Architekturattribute hervorhebt, werden wir für die Zwecke dieses Abschnitts einige hervorheben, die unserer Meinung nach nicht übersehen werden sollten.

- Dynamische Richtlinien bestimmen den Zugriff auf Ressourcen: Dynamische Richtlinien konzentrieren sich bei der Entscheidung, ob Zugriff gewährt oder verweigert wird, auf die Verhaltensmerkmale von Benutzern und Geräten. Zu diesen Merkmalen können unter anderem Standort, Gerätestatus, Datenanalyse und Nutzungsmuster gehören. Zum Beispiel: Befindet sich der Benutzer an einem zugriffsbeschränkten Standort? Werden Benutzer- und Geräteanmeldeinformationen korrekt verwendet? All diese Faktoren sollten bestimmen, ob und auf welcher Ebene Zugriff gewährt werden soll.

- Kontinuierliche Überwachung und Bewertung: Keinem Benutzer oder Gerät sollte blind der Zugriff auf Netzwerk- oder Anwendungsressourcen gewährt werden. Zero Trust schreibt vor, dass der Zustand sowohl der Ressource als auch der Entität, die den Zugriff anfordert, kontinuierlich überwacht und bewertet werden muss. Als riskant eingestufte Entitäten sollten entsprechend als solche behandelt werden, unabhängig davon, ob der Zugriff eingeschränkt oder gar nicht erfolgt.

- Segmentierung und Mindestprivilegien: Zero Trust soll blindes Vertrauen und damit den pauschalen Zugriff auf bestimmte Ressourcen für alle Mitarbeiter, Auftragnehmer, Lieferkettenpartner usw. und von allen Standorten aus eliminieren. Und wenn Zugriff gewährt wird, sollte nur der minimale Zugriff gewährt werden, der zur Gewährleistung der Produktivität erforderlich ist. Dadurch wird sichergestellt, dass der Schaden begrenzt ist, sollte es zu einem Verstoß jeglicher Art kommen.

- Kontextautomatisierung: Damit Zero Trust die gewünschte Wirkung erzielt, müssen Organisationen viele Daten sammeln und diese kontextualisieren. Dieser Kontext ist der Schlüssel, da ohne Kontext keine fundierten Entscheidungen über den Benutzer- oder Gerätezugriff getroffen werden können. Je mehr Kontext, desto besser sind die getroffenen Entscheidungen.

Der Cato SASE Cloud-Ansatz: Die Cato SASE Cloud verfolgt einen risikobasierten Ansatz für Zero Trust und kombiniert Client Connectivity & Device Posture-Funktionen mit ganzheitlicheren Techniken zur Prävention von Bedrohungen. Wir nutzen den vollständigen Einblick in alle Datenflüsse im gesamten Netzwerk, Feeds mit Bedrohungsinformationen sowie Benutzer- und Geräteverhaltensattribute. So können wir alle Benutzer und Geräte bewerten, bevor wir ihnen Zugriff auf das Netzwerk gewähren. Dieser tiefgreifende Kontext ermöglicht es uns, Client-Konnektivitätskriterien und die Eignung der Geräte für den Netzwerkzugriff zu bestimmen sowie sowohl den Benutzer als auch das Gerät während ihrer gesamten Lebensdauer im Netzwerk kontinuierlich zu überwachen und zu bewerten. Darüber hinaus nutzen wir KI- und Machine-Learning-Algorithmen, um das Netzwerk kontinuierlich auf Anzeichen von Malware oder anderen fortschrittlichen Bedrohungen zu scannen und diese Bedrohungen proaktiv zu blockieren, um den potenziellen Schaden für das Netzwerk zu minimieren.

The Hybrid Workforce: Planning for the New Working Reality | EBOOKFalle 2: Zero Trust wie ein herkömmliches VPN behandeln

Bei der Implementierung von Zero Trust verlassen sich viele Organisationen auf Legacy-Sicherheitsprozesse, die nicht mehr geeignet sind, oder entscheiden sich für das neue, trendy „Tool“, das eine weniger praktikable Lösung darstellt. Im Jahr 2021 stellte Gartner fest, dass einige Organisationen berichteten, dass sie ihre Zero-Trust-Implementierungen ursprünglich so konfiguriert hatten, dass sie allen Anwendungen vollen Zugriff gewährten, was ironischerweise ihrer VPN-Konfiguration entsprach.. Einer der inhärenten Mängel herkömmlicher VPNs ist, neben dem Konnektivitätsproblem, die Herausforderung des Benutzerzugriffs auf kritische Anwendungen mit geringsten Berechtigungen, sobald ein Benutzer gegenüber dem Netzwerk authentifiziert wurde. Herkömmliche VPNs können keinen teilweisen oder spezifischen Zugriff auf ausgewählte Anwendungen oder Ressourcen gewähren. Wenn jemand also Zero Trust wie ein altes VPN implementiert, fragen wir uns, welche Probleme damit wirklich gelöst werden, wenn überhaupt.

CISOs müssen berücksichtigen, dass bestehende Sicherheitsarchitekturen auf dem Konzept des bedingungslosen Vertrauens basieren, was zu unbekannten, aber ständig wachsenden Risiken für moderne Unternehmensumgebungen führt. Das Ziel von Zero Trust ist es, sicherzustellen, dass Benutzer und Geräte beweisen können, dass man ihnen vertrauen kann, wenn sie auf kritische Ressourcen zugreifen. Deshalb besteht das Ziel eines jeden CISO bei der Entwicklung einer Zero-Trust-Strategie auch darin, das von Benutzern und Geräten ausgehende Risiko zu verringern und im Falle eines erfolgreichen Angriffs die Ausbreitung und die Auswirkungen des Angriffs zu begrenzen.

Der Cato SASE Cloud-Ansatz: Cato Networks hat erkannt, dass die vorhandenen VPN-Architekturen nicht ausreichen, um den erforderlichen umfassenden Zugriffsschutz für kritische Unternehmensressourcen zu gewährleisten. Der Cato Zero Trust-Ansatz erzwingt eine konsistente Durchsetzung von Richtlinien, um den Zugriff auf alle Unternehmens- und Cloud-Ressourcen mit den geringsten Rechten zu gewährleisten und gleichzeitig einen ganzheitlichen Ansatz zur Abwehr von Cyber-Bedrohungen zu verfolgen. Wir verarbeiten Terabytes an Daten über unser gesamtes SASE Cloud-Backbone, was uns Aufschluss darüber gibt, wie wir zusätzliche Schutzmaßnahmen anwenden können, sobald Benutzer und Geräte im Netzwerk sind.

Falle 3: Unverständnis für die tatsächlichen Auswirkungen auf Benutzer, IT und Sicherheit

Leider arbeiten IT- und Sicherheitsabteilungen nicht immer mit abgestimmten Prioritäten und gewünschten Ergebnissen. IT-Abteilungen haben möglicherweise kritische Projekte, die ihrer Meinung nach eine höhere Priorität haben als die Sicherheit. Sicherheitsteams, die mit der Stärkung der Sicherheitslage des Unternehmens beauftragt sind, betrachten Zero Trust möglicherweise als einzige Priorität. In solchen Fällen nicht aufeinander abgestimmter Prioritäten können Zero-Trust-Bemühungen zu unvollständigen oder falsch konfigurierten Implementierungen führen, die Sicherheitslücken und blinde Flecken vergrößern. Und vergessen wir nicht den Endbenutzer. Wenn IT-Organisationen schließlich größere Änderungen an Netzwerken, Sicherheitssystemen oder anderen Systemen vornehmen und die Prioritäten nicht aufeinander abgestimmt sind, werden die Endergebnisse negative Auswirkungen auf die Nutzer haben.

Wenn es um Zero Trust geht, müssen CISOs sicherstellen, dass sie den Weg dorthin planen. Dabei sollten IT- und Sicherheitsteams einen „hippokratischen Eid“ ablegen, wie: „ Zuerst einmal keinen Schaden anrichten“ . Dies könnte es einfacher machen, den Weg zu Zero Trust zu planen, wo die Lösung einfach zu implementieren, leicht zu verwalten und problemlos mit der Geschwindigkeit des Geschäfts skalierbar ist und positive Ergebnisse für alle betroffenen Parteien liefert. Entscheidend dabei ist der Benutzer – Zero Trust darf die Fähigkeit, Aufgaben zu erledigen, nicht beeinträchtigen.

Der Cato SASE Cloud-Ansatz: Bei Cato Networks besteht unser gesamter Zero-Trust-Ansatz darin, ein möglichst ganzheitliches Benutzererlebnis ohne Auswirkungen auf die Produktivität zu gewährleisten. Bei der Einführung oder Aktualisierung neuer Sicherheitstechnologien kommt es bei Sicherheitsteams häufig unbeabsichtigt zu Richtlinienkonflikten, die zu einer inkonsistenten Richtliniendurchsetzung in bestimmten Segmenten des Netzwerks führen. Falls es nicht richtig implementiert wird, erhöht Zero Trust das Risiko negativer Benutzererlebnisse, was ein schlechtes Licht auf den CISO und seine Teams wirft. Mit der Cato SASE Cloud werden Zero-Trust- und Client-Zugriff-Richtlinien einmal angewendet und überall durchgesetzt. Dies gewährleistet eine spezifische und einheitliche Behandlung aller Benutzer und Geräte auf der Grundlage der Identität und der Zugriffskriterien für Benutzer und Geräte.

„Das Markenzeichen von Zero Trust ist Einfachheit„

John Kindervag

Falle 4: Unzureichendes Scoping gemeinsamer Anwendungsfälle

Oft sind CISOs so sehr mit alltäglichen Sicherheitsproblemen beschäftigt, dass sie die Identifizierung aller möglichen Anwendungsfälle für ihre Zero-Trust-Initiative leicht übersehen. Es ist leicht, sich in die Kernanforderungen von Zero Trust zu vertiefen, wenn man von einer breiten Unternehmensperspektive ausgeht und dabei kleinere Details vernachlässigt, die das Projekt zum Scheitern bringen könnten. Obwohl es natürlich viele Anwendungsfälle gibt und jeder Fall von der Organisation abhängt, werden in diesem Dokument drei Anwendungsfälle genannt, die, wenn sie nicht richtig geplant werden, Auswirkungen auf alle Benutzer außerhalb der Zentrale oder des Unternehmens haben.

- Einrichtungen mit mehreren Niederlassungen: Heutzutage besteht ein Unternehmen in der Regel aus einem einzigen Hauptsitz mit mehreren globalen Standorten. Häufig befinden sich diese weltweiten Niederlassungen in einer gemeinsam genutzten Raumanordnung, wobei das physische Netzwerk und die Konnektivität unabhängig vom Unternehmen sind. In solchen Fällen benötigen die Mitarbeiter immer noch Zugriff zu Unternehmensanwendungen oder anderen Ressourcen am Hauptsitz oder im Rechenzentrum des Unternehmens. In anderen Fällen kann ein Benutzer unterwegs sein, nicht vom Unternehmen verwaltete persönliche Geräte verwenden oder sich an zugriffsbeschränkten Standorten befinden. Daher muss mit großer Sorgfalt und Überlegung entschieden werden, ob, wann und wie der Zugriff zu notwendigen Ressourcen gewährt wird, während der Zugriff zu sensibleren Ressourcen verweigert oder eingeschränkt wird.

- Multicloud Umgebungen: Immer mehr Unternehmen nutzen Multicloud-Anbieter, um ihre Anwendungen und Daten zu hosten. Es gibt Fälle, in denen sich die Anwendung und die Datenquelle in verschiedenen Clouds befinden. Im Idealfall sollten diese Cloud-Umgebungen direkt miteinander verbunden sein, um die beste Leistung zu gewährleisten.

- Auftragnehmer und Vertragspartner: Es ist heutzutage sehr verbreitet, dass Auftragnehmer, Zulieferer und andere Vertragspartner in der Lieferkette Zugriff zu Ihrem Netzwerk und Ihren Unternehmensressourcen benötigen. Häufig verwenden diese Unternehmen nicht von Ihnen verwaltete Geräte und/oder stellen Verbindungen von nicht vertrauenswürdigen Standorten aus her. Der Zugriff kann eingeschränkt werden, so dass diese Nutzer und Geräte nur auf nicht kritische Dienste zugreifen können.

CISOs müssen diese und andere unternehmensspezifische Anwendungsfälle berücksichtigen, um sicherzustellen, dass ihr Zero-Trust-Projekt nicht versehentlich wichtige unternehmensfremde Personen verprellt.

Der Cato SASE Cloud-Ansatz: Bei Cato Networks sind wir uns bewusst, dass die Anwendungsfälle kunden-, branchen- und manchmal auch standortabhängig sind. Und wenn Zero Trust eingeführt wird, vergrößert sich das Risiko, versehentlich einen oder mehrere kritische Anwendungsfälle zu vernachlässigen. Aus diesem Grund haben wir unsere Architektur so aufgebaut, dass sie nicht nur die gängigsten, sondern auch unkonventionelle und sich entwickelnde Anwendungsfälle abdeckt. Die Kombination aus unserer konvergenten Architektur, dem globalen privaten Backbone, der einheitlichen Richtlinienverwaltung und den virtuellen Cloud-Sockets stellt sicher, dass wir unseren Kunden eine möglichst anpassungsfähige, aber dennoch robuste und vollständige Zero Trust-Plattform bieten.

Falle 5: Unrealistische Erwartungen bezüglich des ROI

Der ROI (Return on Investment) ist bei vielen IT-Initiativen nur schwer zu messen, und viele CISOs sind oft ratlos, wie sie ihn nachweisen können, um eine unternehmensweite Akzeptanz zu gewährleisten. Diese drei Fragen rund um den ROI sind traditionell schwer zu beantworten:

- Was sollten wir erwarten?

- Wann sollten wir es erwarten?

- Woher sollen wir das wissen?

Wie bei vielen technologiebezogenen Dingen zögern die CISOs, Sicherheitsinvestitionen mit finanziellen Kennzahlen zu verknüpfen. Die Verzögerung einer Zero-Trust-Implementierung kann jedoch zu erhöhten Kosten oder einem negativen ROI führen, der sich im Laufe der Zeit in vermehrten Datenverlusten, anhaltenden Sicherheitslücken, unangemessenem Zugriff auf kritische Ressourcen und dem Missbrauch von Benutzer- und Ressourcenrechten messen lässt, um nur einige Beispiele zu nennen.

CISOs können diese Bedenken mithilfe verschiedener Strategien angehen, die über die reinen Anschaffungskosten hinausgehen und auch die allgemeinen Betriebskosten berücksichtigen. Mit der richtigen Strategie und dem richtigen Lösungsansatz kann ein CISO die umfassenderen strategischen Vorteile von Zero Trust für den finanziellen Erfolg aufdecken und es als ROI-Enabler positionieren.

Der Cato SASE Cloud-Ansatz: Es ist leicht nachvollziehbar, dass es eine Herausforderung ist, bei Sicherheitsprojekten einen ROI zu erzielen. Wie bereits erwähnt, zögern CISOs wie CIOs, Sicherheitsinvestitionen mit finanziellen Kennzahlen zu verknüpfen. Mit einer geeigneten Zero-Trust-Strategie können Unternehmen jedoch enorme Einsparungen beim IT-Aufwand und beim Anbieter-Support erzielen. Unternehmen, die eine Zero-Trust-Lösung auf der Basis einer konvergenten, Cloud-nativen, globalen Backbone-SASE-Cloud wie Cato einsetzen, können mit effizienteren Kostenstrukturen bei höherer Leistung rechnen. Durch die Konvergenz kritischer Sicherheitsfunktionen, einschließlich Zero Trust, in einem einzigen Software-Stack innerhalb der Cato SASE Cloud, können Unternehmen teure, nicht skalierbare und wartungsintensive VPN-Ausrüstung sofort außer Dienst stellen. Dieser Ansatz ermöglicht eine einfache Implementierung und Verwaltung und reduziert gleichzeitig den Wartungsaufwand sowie IT-Supportkosten drastisch.

Erreichen Sie die Zero-Trust-Ziele Ihres Unternehmens mit Cato SASE Cloud

Es wird immer einfacher, eine Sicherheitsumstellung von vorbehaltlosen Vertrauen auf Zero Trust zu rechtfertigen. Die Bestimmung des richtigen Ansatzes zur Erreichung der Zero-Trust-Ziele einer Organisation kann jedoch entmutigend sein. Die Herausforderung besteht darin, dass wir unsere Sichtweise auf den Zugriff von Benutzern und Geräten grundlegend ändern müssen. Außerdem gibt es zahlreiche Anwendungsfälle mit jeweils einzigartigen Merkmalen zu berücksichtigen. Zero Trust Network Access ist ein identitätsgesteuerter Ansatz mit „Verweigerung als Standard“ („default deny“) für die Sicherheit, der Ihre Sicherheitslage erheblich verbessert. Selbst wenn ein böswilliger Benutzer eine Netzwerkressource kompromittiert, kann ZTNA den potenziellen Schaden begrenzen. Darüber hinaus können die Sicherheitsdienste der Cato SASE Cloud eine unmittelbare Ausgangslage des normalen Netzwerkverhaltens erstellen, was einen proaktiveren Ansatz für die Netzwerksicherheit im Allgemeinen und die Erkennung von Bedrohungen im Besonderen ermöglicht. Mit einer soliden Ausgangslage lässt sich bösartiges Verhalten leichter erkennen, eindämmen und verhindern.

„Zero Trust ist ein Sicherheitsmodell, das auf dem Grundsatz beruht, strenge Zugriffskontrollen aufrechtzuerhalten und niemandem standardmäßig zu vertrauen; ein ganzheitlicher Ansatz für die Netzwerksicherheit, der eine Reihe von verschiedenen Prinzipien und Technologien umfasst.“

Ludmila Morozova-Buss

Die Cato SASE Cloud wurde für das moderne digitale Unternehmen entwickelt. Unsere Cloud-native Architektur vereint Sicherheitsfunktionen wie Zero Trust Network Access (ZTNA), SWG, NGFW, IPS, CASB und DLP sowie Netzwerkdienste wie SD-WAN und WAN-Optimierung über ein globales privates Backbone mit einem SLA von 99,999 % Betriebszeit. Damit ist Cato der einzige Anbieter, der derzeit in der Lage ist, nahtlose ZTNA auf einer echten SASE-Plattform für optimierte Leistung, Sicherheit und Skalierbarkeit zu liefern.

Zero Trust ist nur ein kleiner Teil von SASE. Die Cato SASE Cloud kontrolliert den Zugriff zu kritischen Geschäftsdaten nach den Prinzipien von Zero Trust. Klicken Sie hier, um mehr über den Ansatz von Cato Networks für Zero Trust zu erfahren.