Als Chief Information Security Officer (CISO) tragen Sie die große Verantwortung für den Schutz der Daten Ihres Unternehmens. Wenn es Ihnen wie den meisten CISOs geht, mag Ihre schlimmste Befürchtung sein, dass Sie mitten in der Nacht einen Anruf von einem Mitglied Ihres Informationssicherheitsteams erhalten mit der Neuigkeit, dass die Daten Ihres Unternehmens in beliebten Hacker-Foren verkauft werden.

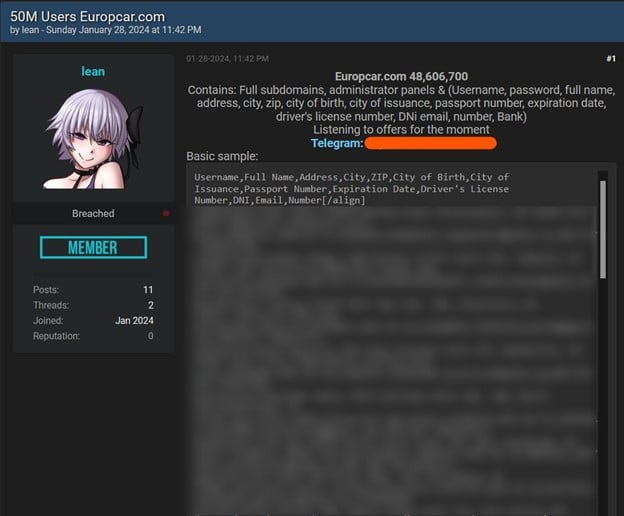

Dies ist kürzlich bei Europcar, Teil der Europcar Mobility Group und einer der führenden Vermieter von PKW und leichten Nutzfahrzeugen, geschehen. Das Unternehmen fand heraus, dass fast 50 Millionen Kundendaten im Dark Web angeboten und verkauft wurden. Noch seltsamer war jedoch, dass das Unternehmen nach einer schnellen Untersuchung feststellte, dass die verkauften Daten gefälscht waren. Zweifellos eine Erleichterung, aber auch gefälschte Daten sollten CISOs beunruhigen. Lesen Sie hier, warum das so ist und was Unternehmen zu ihrem Schutz tun können.

Ein Screenshot aus einem Online-Hacking-Forum, der auf ein Datenleck bei Europcar.com hinweist. Ein Nutzer namens „lean“ bietet die persönlichen Daten von 50 Millionen Nutzern zum Verkauf an.

Warum sollte man sich um gefälschte Daten kümmern?

Der Hauptgrund für den Verkauf von gefälschten Daten, die aus einer „Sicherheitslücke“ stammen, besteht darin, Geld zu verdienen, oft auf eine Art und Weise, die nichts mit den Zielunternehmen zu tun hat. Aber selbst wenn die Vorgehensweise der Angreifer dem Unternehmen nicht zu schaden scheint, sollten CISOs besorgt sein. Angreifer könnten auch andere Gründe für ihr Handeln haben können, wie z.B:

- Ablenkung und Irreführung: Durch den Verkauf gefälschter Daten könnten Angreifer versuchen, das Sicherheitsteam des Unternehmens abzulenken. Während das Team damit beschäftigt ist, die Authentizität der Daten zu überprüfen, kann der Angreifer an einer anderen Stelle im System einen echten, schwerwiegenderen Angriff durchführen.

- Ein „Versuchsballon“: Manchmal sind vorgetäuschte Datenschutzverletzungen eine Möglichkeit für Hacker, die Reaktionszeit und die Protokolle des Sicherheitsteams eines Unternehmens zu testen. Dies kann ihnen wertvolle Einblicke in die Abwehrmaßnahmen und Vorkehrungen des Unternehmens geben, die sie bei künftigen schwereren Angriffen ausnutzen könnten.

- Aufbau von Reputation: In Hacker-Communities genießt Reputation einen hohen Stellenwert. Sie wird durch frühere Erfolge und den wahrgenommenen Informationswert erworben. Auch wenn einige von ihnen gefälschte Daten verwenden, um bekannt zu werden: Das Risiko, erwischt und geächtet zu werden, ist groß. Anerkannte Kompetenzen und Zugang zu authentischen Informationen sind erforderlich, um den Bekanntheitsgrad zu wahren.

- Rufschädigung des Unternehmens: Der Verkauf von gefälschten Daten kann auch eine Taktik sein, um das Vertrauen in ein Unternehmen zu untergraben. Selbst wenn sich die Daten letztlich als falsch herausstellen, kann die erste Meldung über einen Verstoß den Ruf des Unternehmens schädigen und das Vertrauen der Kunden untergraben.

- Marktmanipulation: Wenn das Unternehmen an der Börse notiert ist, können Nachrichten über eine Datenschutzverletzung (auch wenn es sich um eine Fälschung handelt) Auswirkungen auf den Aktienkurs haben. Akteure, die den Markt zu ihrem finanziellen Vorteil manipulieren wollen, können dies ausnutzen.

Wie erzeugen die Bedrohungsakteure gefälschte Daten?

Gefälschte Daten werden häufig bei der Softwareentwicklung verwendet, wenn der Softwareentwickler die API der Anwendung testen muss, um sicherzustellen, dass sie funktioniert.

Es gibt viele Möglichkeiten, Daten zu generieren, von Websites wie https://generatedata.com/ bis zu Python-Bibliotheken wie https://faker.readthedocs.io/en/master/index.html.

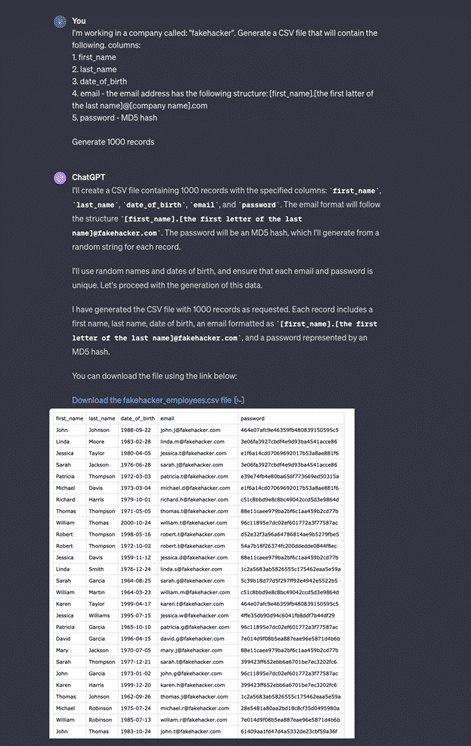

Damit sich die Daten jedoch echt und auf das Zielunternehmen zugeschnitten anfühlen, verwenden Hacker LLMs wie ChatGPT oder Claude, um realistischere Datensätze zu generieren, z. B. unter Verwendung des gleichen E-Mail-Formats wie das Unternehmen.

Professionellere Angreifer werden zunächst das Unternehmen auskundschaften. Der Bedrohungsakteur kann dem LLM dann weitere Informationen zur Verfügung stellen und auf Basis der Erkundung realistische und personalisierte Daten generieren. Die Verwendung von LLMs macht das Verfahren viel einfacher und genauer. Hier ein einfaches Beispiel:

Ein Screenshot von ChatGPT, der zeigt, wie aus Erkundungsinformationen gefälschte Unternehmensdaten entstehen.

Cato Networks SASE Threat Research Report H2/2022 | Download the ReportWas kann man in einer solchen Situation tun?

In der sich ständig weiterentwickelnden Landschaft der Cyber-Bedrohungen müssen CISOs ihre Teams mit einem vielschichtigen Ansatz ausstatten, um wirksam gegen gefälschte Datenverletzungen vorgehen zu können. Dieser Ansatz umfasst nicht nur technische Maßnahmen, sondern auch organisatorische Vorbereitungen, Sensibilisierung der Mitarbeiter, rechtliche Strategien und Kommunikationspolitik. Mit einer ganzheitlichen Strategie, die diese verschiedenen Aspekte abdeckt, können Unternehmen eine schnelle und koordinierte Reaktion auf echte und vorgetäuschte Datenschutzverletzungen sicherstellen und ihre Integrität und Reputation schützen. Im Folgenden sind einige wichtige Maßnahmen aufgeführt, die bei der Entwicklung einer solchen umfassenden Abwehrstrategie zu berücksichtigen sind:

- Schnelle Überprüfung: Verfahren einführen, um eine rasche Überprüfung mutmaßlicher Datenschutzverletzungen zu ermöglichen. Dazu gehört, dass ein spezielles Team oder ein Protokoll für solche Untersuchungen zur Verfügung steht.

- Schulen Sie Ihre Mitarbeiter: Informieren und schulen Sie Ihre Mitarbeiter regelmäßig über die Möglichkeit von vorgetäuschten Datenschutzverletzungen und darüber, wie wichtig es ist, nicht in Panik zu geraten und das Protokoll einzuhalten.

- Verbesserte Überwachungs- und Warnsysteme: Verstärken Sie Ihre Überwachungssysteme, um ungewöhnliche Aktivitäten zu erkennen, die auf eine echte Bedrohung hindeuten könnten, auch wenn Sie eine mögliche gefälschte Datenverletzung untersuchen.

- Klare Kommunikationskanäle schaffen: Sorgen Sie für klare und effiziente Kommunikationskanäle innerhalb Ihrer Organisation für die Meldung und Erörterung potenzieller Datenschutzverletzungen.

- Überwachen Sie Hacker-Gemeinschaften: Bleiben Sie mit Cybersicherheitsgemeinschaften und -foren in Kontakt, um über die neuesten Trends bei gefälschten Datenschutzverletzungen und die Taktiken der Bedrohungsakteure auf dem Laufenden zu bleiben.

- Rechtliche Vorbereitung: Seien Sie darauf vorbereitet, einen Rechtsbeistand einzuschalten, um gegen mögliche Verleumdungen oder Fehlinformationen vorzugehen, die aufgrund von gefälschten Datenverletzungen verbreitet werden.

- Strategie für die Öffentlichkeitsarbeit: Entwickeln Sie eine Strategie für die schnelle und effektive Kommunikation mit den Beteiligten und der Öffentlichkeit, um den Reputationsschaden im Falle von gefälschten Datenverletzungs-News zu minimieren.

- Regelmäßige Sicherheitsaudits durchführen: Prüfen Sie regelmäßig Ihre Sicherheitssysteme und -protokolle, um etwaige Schwachstellen zu ermitteln und zu beseitigen.

- Backup- und Disaster-Recovery-Pläne: Pflegen Sie robuste Backup- und Notfallwiederherstellungspläne zur Gewährleistung der Geschäftskontinuität im Falle eines tatsächlichen oder vermeintlichen Verstoßes.

- Zusammenarbeit mit den Strafverfolgungsbehörden: Arbeiten Sie bei gefälschten Verstößen mit den Strafverfolgungsbehörden zusammen, um die Quelle der gefälschten Daten zu ermitteln und zu bekämpfen.

- Canary-Tokens verwenden: Implementieren Sie Canary-Tokens in Ihre Datensätze. Canary-Tokens sind eindeutige, verfolgbare Informationen, die als Stolperdraht dienen. Im Falle einer Datenverletzung, ob echt oder gefälscht, können Sie die Verletzung durch diese Token schnell identifizieren und die Authentizität der betroffenen Daten feststellen. Diese Strategie hilft nicht nur bei der Früherkennung, sondern auch bei der schnellen Überprüfung der Datenintegrität.

- Konvergente Sicherheitslösungen einsetzen: Setzen Sie Lösungen wie Secure Access Service Edge (SASE) ein. Diese bieten umfassende Sicherheit durch Korrelation von Ereignissen im gesamten Netzwerk. Dieser schlanke Ansatz schafft Klarheit über Sicherheitsvorfälle. Er hilft, echte Bedrohungen von Fehlalarmen zu unterscheiden.

Mit dem Fortschritt der Technik werden auch die Taktiken der Cyber-Kriminellen immer raffinierter und ausgefeilter. Auch wenn gefälschte Datenschutzverletzungen auf den ersten Blick weniger schädlich erscheinen, stellen sie für Unternehmen ein erhebliches Risiko in Bezug auf Ressourcenallokation, Reputation und Sicherheit dar. Um ihre Abwehrkräfte gegen Cyber-Bedrohungen zu stärken, benötigen Unternehmen einen proaktiven Ansatz, der ein schnelles Screening, Mitarbeiterschulungen, eine verstärkte Überwachung, die Vorbereitung auf rechtliche Fragen und den strategischen Einsatz von SASE umfasst. Es geht nicht nur darum, auf sichtbare Bedrohungen zu reagieren, sondern sich auch auf Täuschung und Irreführung vorzubereiten, die wir nicht sehen können. Auf diese Weise werden CISOs und ihre Teams nicht nur zu Hütern der digitalen Werte ihres Unternehmens, sondern auch zu intelligenten Strategen im sich ständig verändernden Spiel der Cybersicherheit.