Cloud Access Security Broker (CASB)

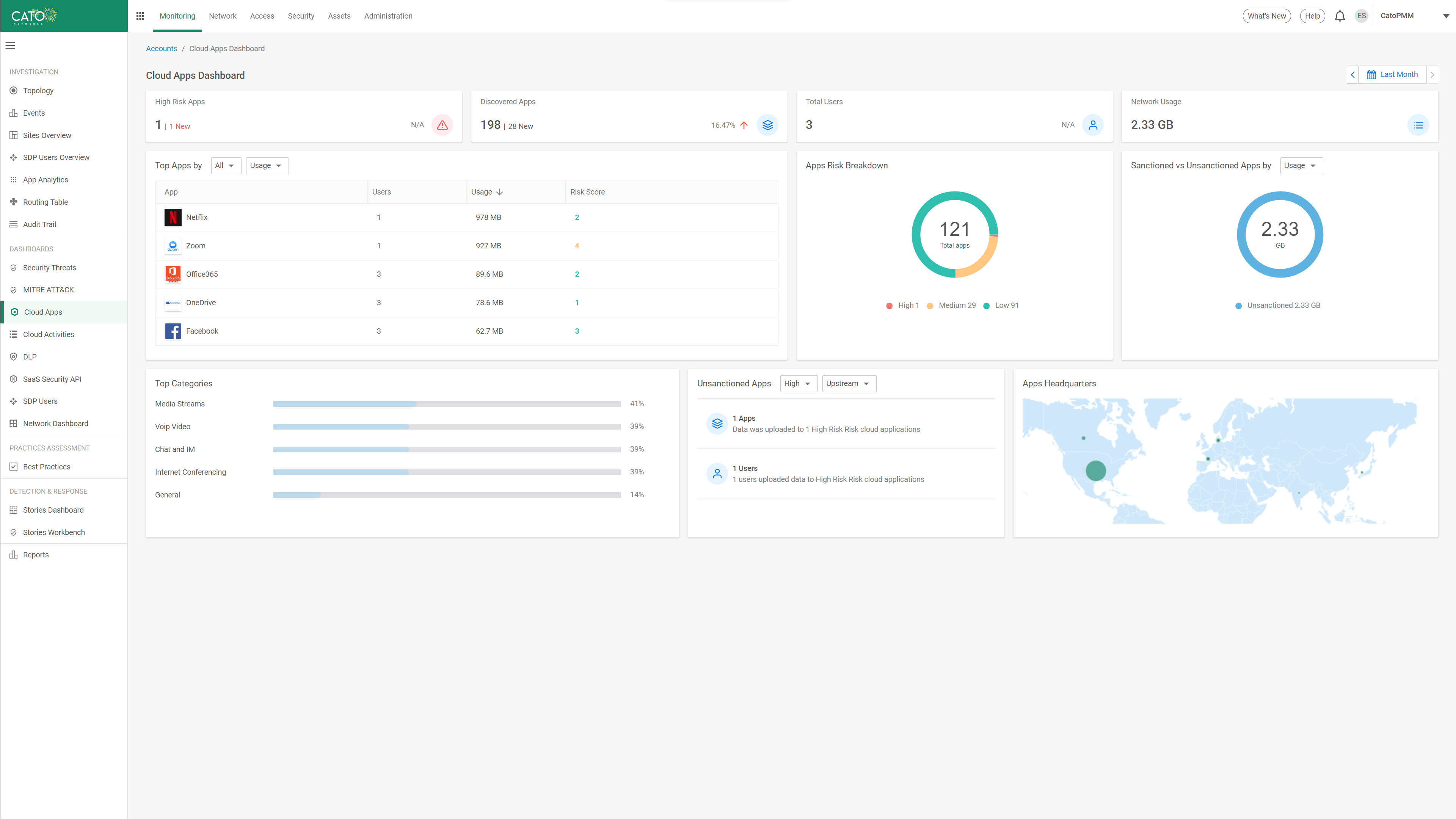

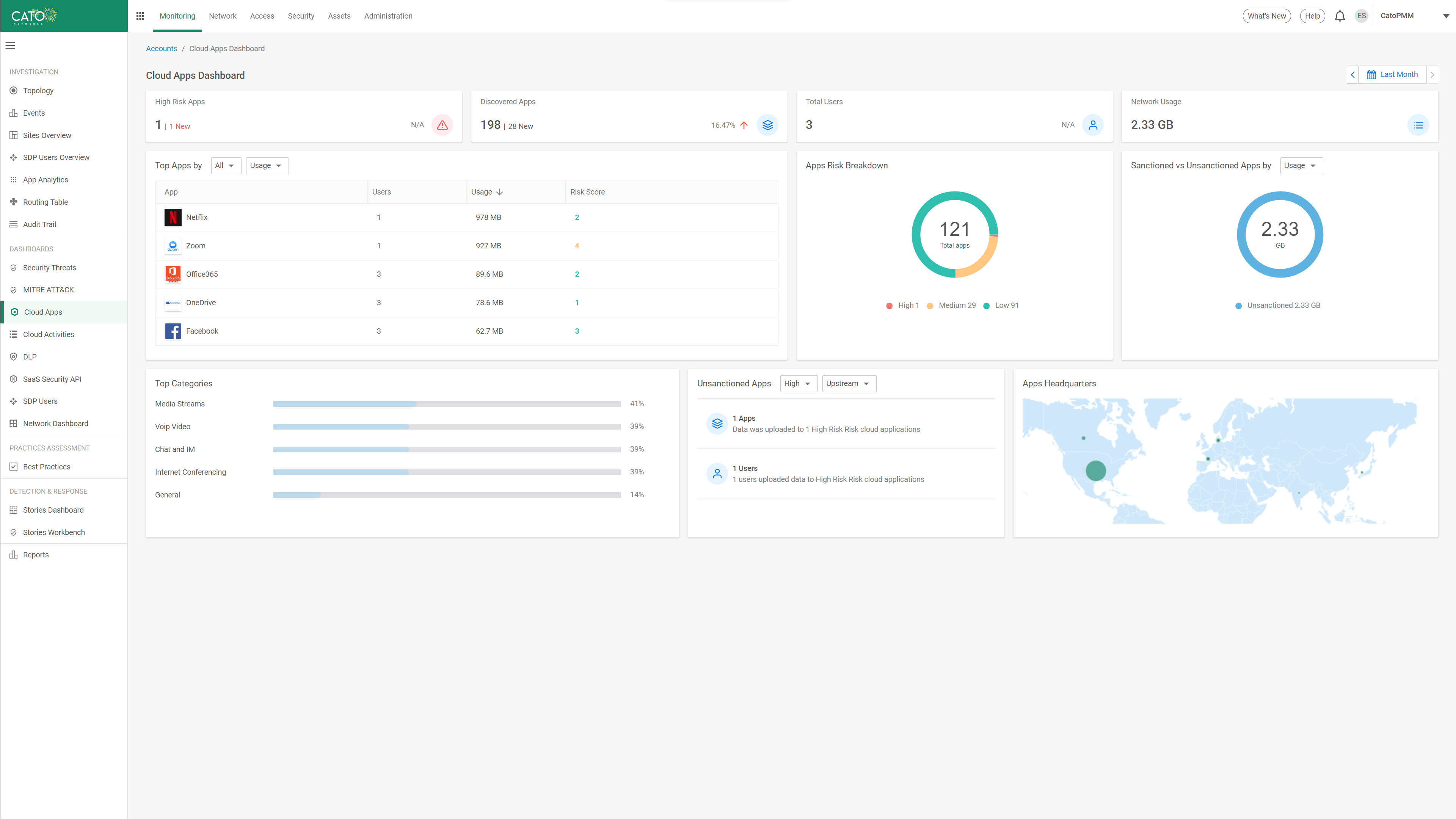

CASB bietet IT-Managern einen umfassenden Einblick in die Nutzung von Cloud-Anwendungen in ihrem Unternehmen und deckt dabei sowohl genehmigte als auch nicht genehmigte (Schatten-IT-) Anwendungen ab. Catos CASB ermöglicht die Bewertung jeder SaaS-Anwendung, um ihr potenzielles Risiko einzuschätzen, und die Definition hochgradig granularer und flexibler Zugriffsregeln, um ein Minimum an Privilegien und ein minimales Risiko zu gewährleisten.

Beseitigung der Schatten-IT

Vollständige Sichtbarkeit von Cloud-Anwendungen und Kontrolle der Schatten-IT

Administratoren, die für die Kontrolle der Risiken im Unternehmen verantwortlich sind, sind oft nicht in der Lage, die Konformität jeder Cloud-Anwendung manuell zu überprüfen. Mithilfe automatisierter Datenerfassung und ML-basierter Analyse liefert Cato CASB eine berechnete Risikobewertung für jede Cloud-Anwendung. In einem Cloud-App-Katalog wird jedes Anwendungsprofil mit einer Beschreibung, der Einhaltung von Richtlinien und den Sicherheitskontrollen der Anwendung versehen. Administratoren können alle erforderlichen Informationen einsehen, um fundierte Entscheidungen hinsichtlich der Anwendungsnutzung zu treffen und Richtlinien zu definieren, die Risiken und Gefährdungen begrenzen. So kann beispielsweise der Zugriff auf Anwendungen, die einen bestimmten Risikowert überschreiten, auf Anwendungen ohne MFA und SSO, auf Anwendungen, die nicht den Sicherheitsstandards entsprechen, usw. verhindert werden.

KI/ML-basierte Risiko- und Zugriffskontrolle für Anwendungen

Administratoren, die für die Kontrolle der Risiken im Unternehmen verantwortlich sind, sind oft nicht in der Lage, die Konformität jeder Cloud-Anwendung manuell zu überprüfen. Mithilfe automatisierter Datenerfassung und ML-basierter Analyse liefert Cato CASB eine berechnete Risikobewertung für jede Cloud-Anwendung. In einem Cloud-App-Katalog wird jedes Anwendungsprofil mit einer Beschreibung, der Einhaltung von Richtlinien und den Sicherheitskontrollen der Anwendung versehen. Administratoren können alle erforderlichen Informationen einsehen, um fundierte Entscheidungen hinsichtlich der Anwendungsnutzung zu treffen und Richtlinien zu definieren, die Risiken und Gefährdungen begrenzen. So kann beispielsweise der Zugriff auf Anwendungen, die einen bestimmten Risikowert überschreiten, auf Anwendungen ohne MFA und SSO, auf Anwendungen, die nicht den Sicherheitsstandards entsprechen, usw. verhindert werden.

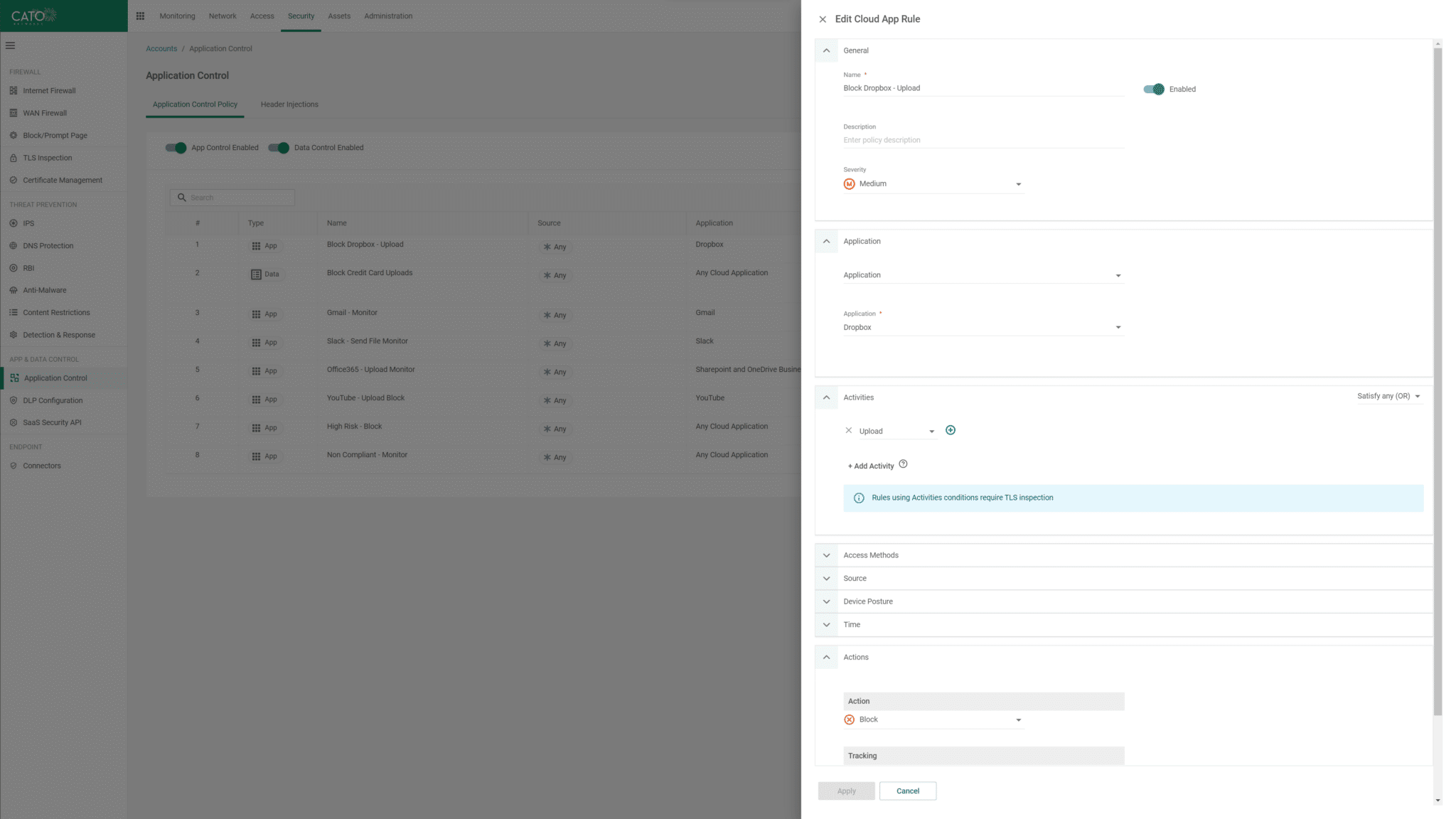

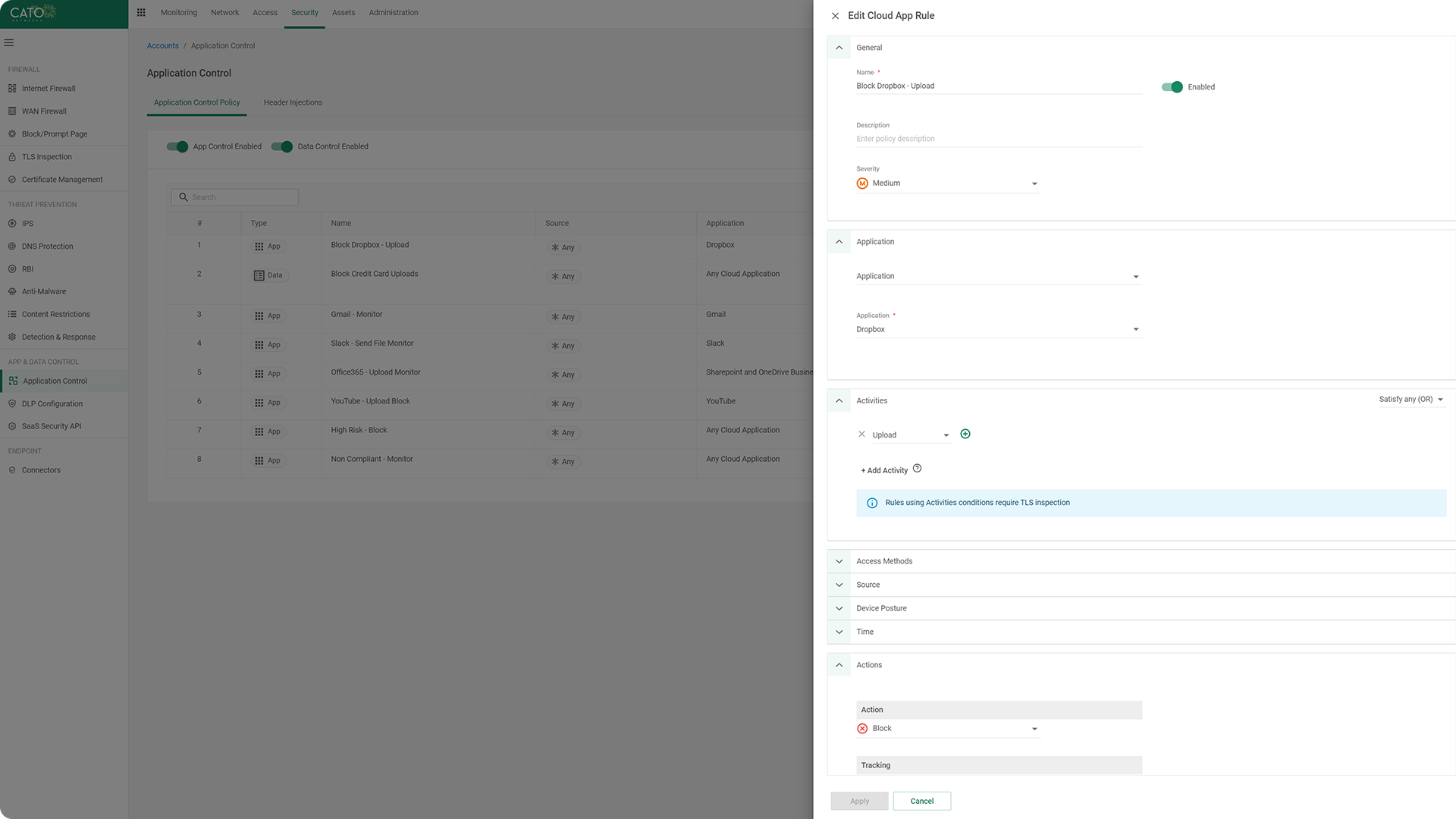

Kontrollieren, was Benutzer innerhalb von Cloud-Anwendungen tun

Administratoren, die für die Kontrolle der Risiken im Unternehmen verantwortlich sind, sind oft nicht in der Lage, die Konformität jeder Cloud-Anwendung manuell zu überprüfen. Mithilfe automatisierter Datenerfassung und ML-basierter Analyse liefert Cato CASB eine berechnete Risikobewertung für jede Cloud-Anwendung. In einem Cloud-App-Katalog wird jedes Anwendungsprofil mit einer Beschreibung, der Einhaltung von Richtlinien und den Sicherheitskontrollen der Anwendung versehen. Administratoren können alle erforderlichen Informationen einsehen, um fundierte Entscheidungen hinsichtlich der Anwendungsnutzung zu treffen und Richtlinien zu definieren, die Risiken und Gefährdungen begrenzen. So kann beispielsweise der Zugriff auf Anwendungen, die einen bestimmten Risikowert überschreiten, auf Anwendungen ohne MFA und SSO, auf Anwendungen, die nicht den Sicherheitsstandards entsprechen, usw. verhindert werden.

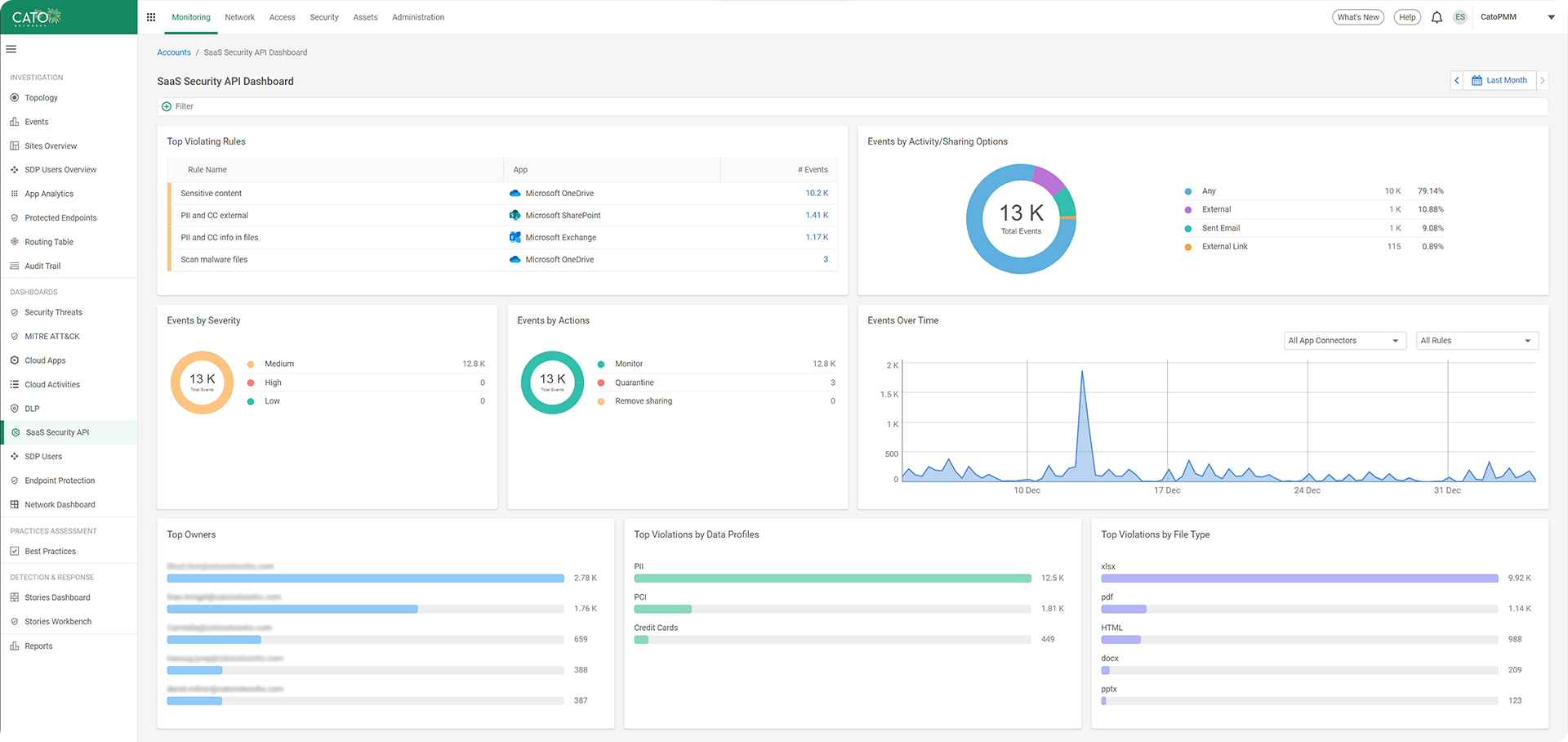

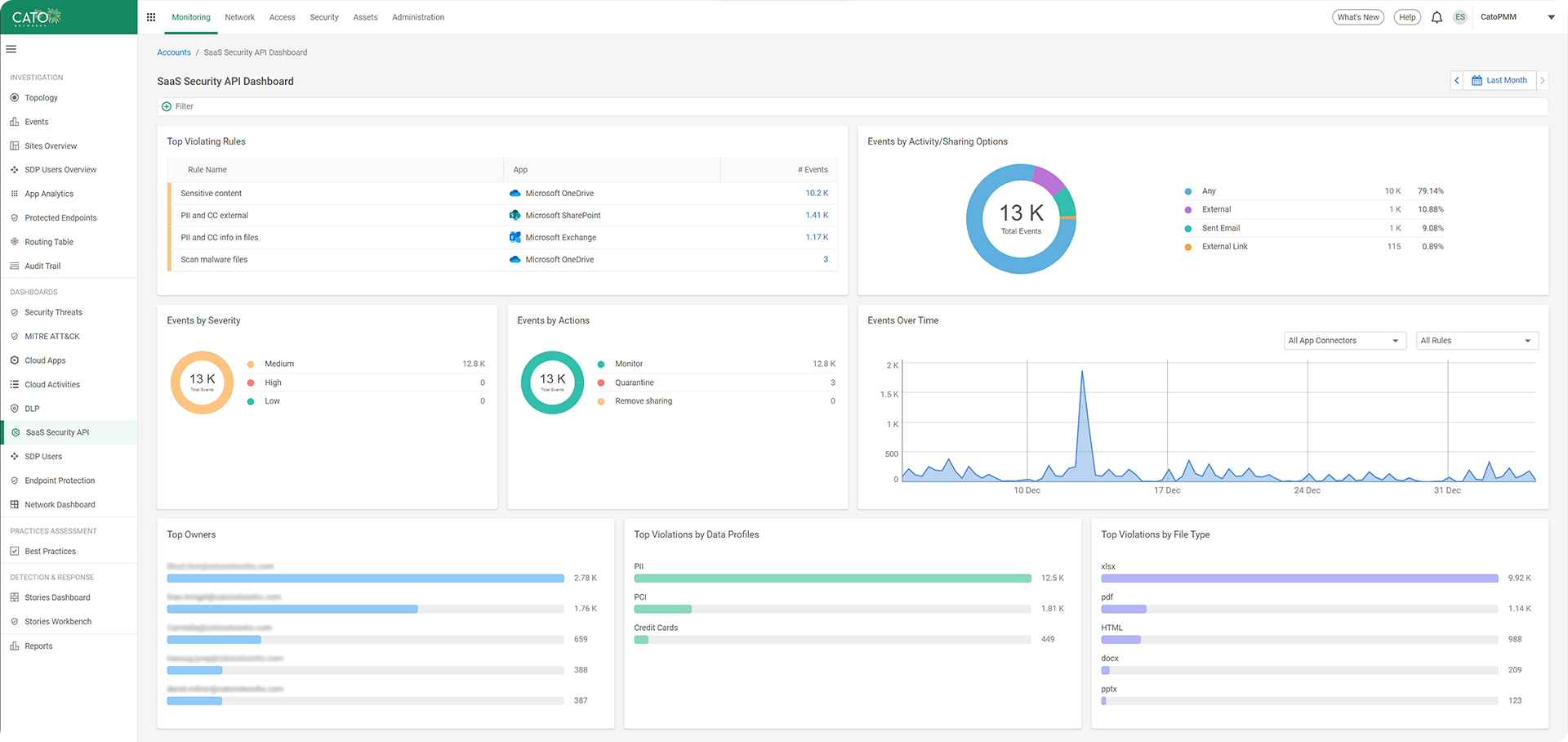

Inline- und Out-of-Band-Zugriffskontrollen für Anwendungen

Nutzer greifen sowohl im Büro als auch aus der Ferne, von Unternehmensgeräten und BYOD auf Cloud-Anwendungen zu, was Out-of-Band-Kontrollen und Inline-Kontrollen erfordert. Zusätzlich zur inhärenten Sichtbarkeit und Kontrolle des Inline-Verkehrs bietet Cato CASB API-Konnektoren für gängige Unternehmens-Cloud-Anwendungen. Die API-Konnektoren ermöglichen die Überwachung des Zugriffs nahezu in Echtzeit, um Datenlecks, Fehlkonfigurationen bei der Datenfreigabe und die Verbreitung von Malware zu verhindern. Mit Cato CASB, das sowohl inline als auch out-of-band arbeitet, ist die Sichtbarkeit und Kontrolle des Administrators über die Nutzung von Cloud-Anwendungen umfassend und vollständig und ermöglicht eine konsistente Kontrolle in allen Anwendungszugriffsszenarien.

Stoppen Sie Datenlecks mit Enterprise SaaS Tenant Restriction

Dieselben SaaS-Anwendungen, die vom Unternehmen genehmigt und zugelassen sind, können von den Mitarbeitern auch privat genutzt werden, was ein Risiko für die Weitergabe sensibler Daten darstellt. In Anlehnung an die Best Practices der Branche kann Cato CASB den Zugriff auf genehmigte Mandanten innerhalb genehmigter Anwendungen beschränken, um sicherzustellen, dass das geistige Eigentum des Unternehmens nicht ohne ausdrückliche Genehmigung nach außen gelangt.

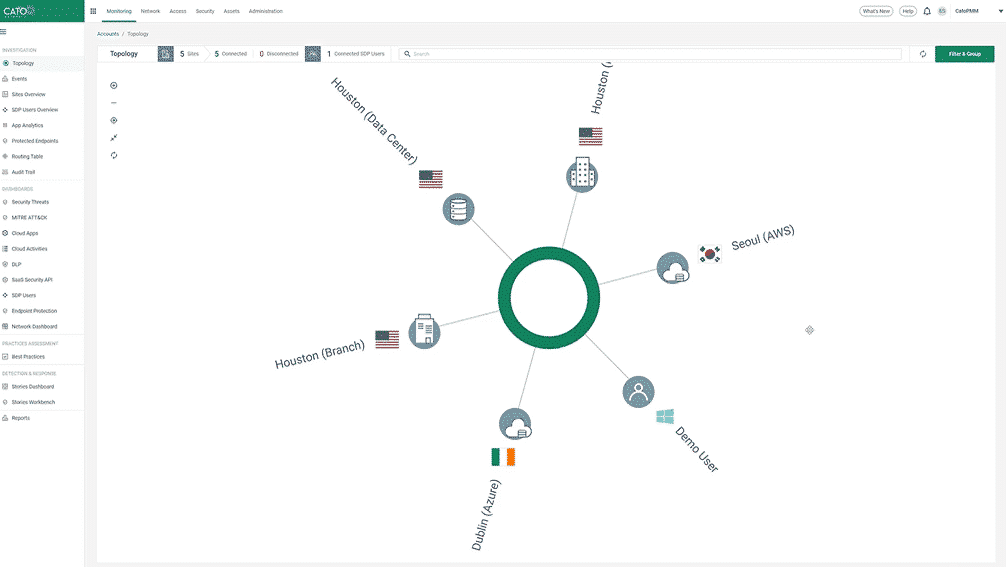

Die Cato SASE Cloud-Plattform treibt das digitale Geschäft voran

Kunden nutzen Cato, um komplexe Legacy-Architekturen mit mehreren Sicherheits-Point-Solutions und kostspieligen Netzwerkdiensten zu eliminieren.

Die einzigartige SASE-Plattform von Cato bietet überall und für jeden einen sicheren und optimierten Anwendungszugang.

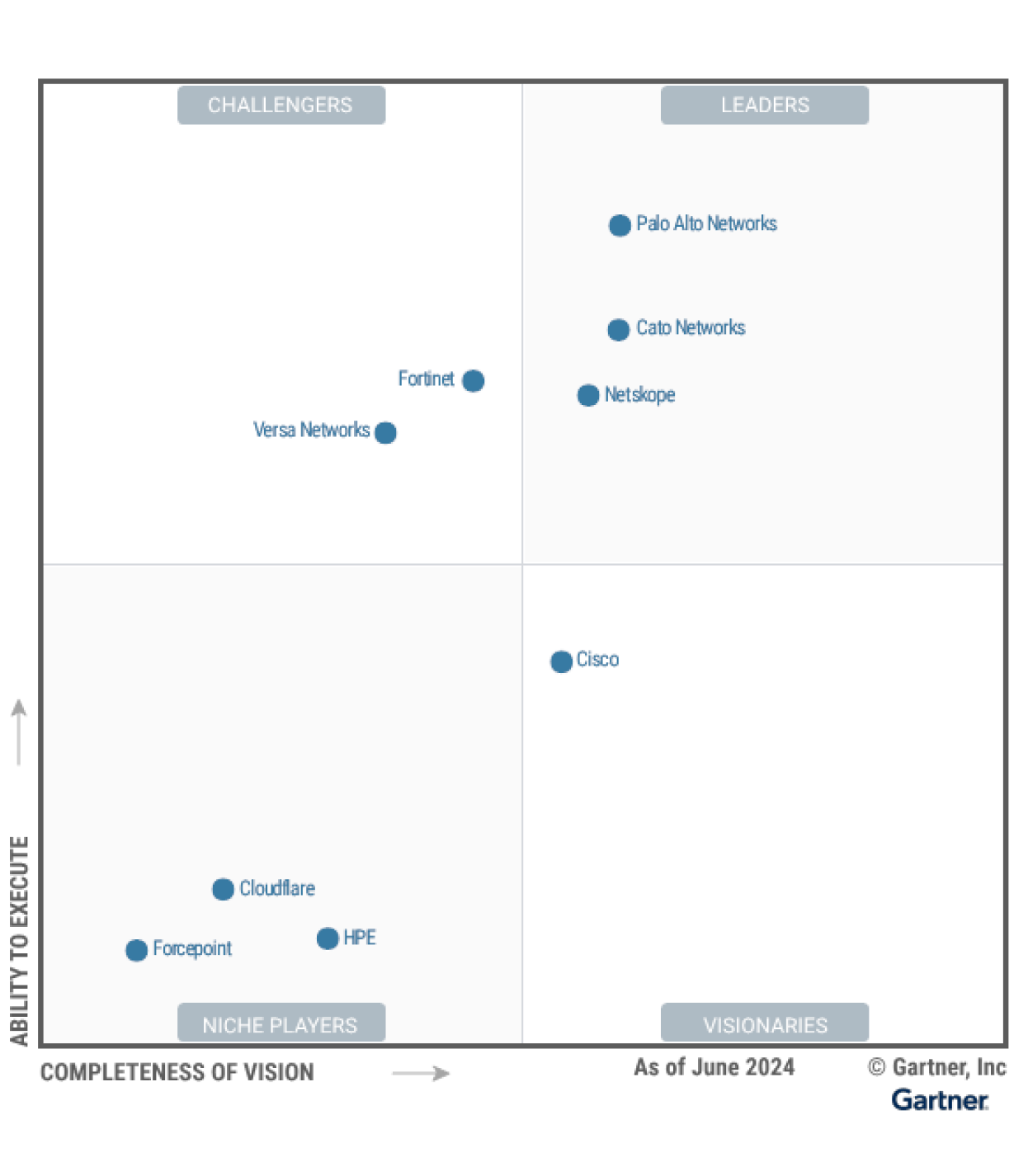

Cato Networks wurde im Gartner® Magic Quadrant™ for Single-Vendor SASE 2024 als Leader ausgezeichnet.

„Cato Networks ist das Aushängeschild für ZTE und SASE.“

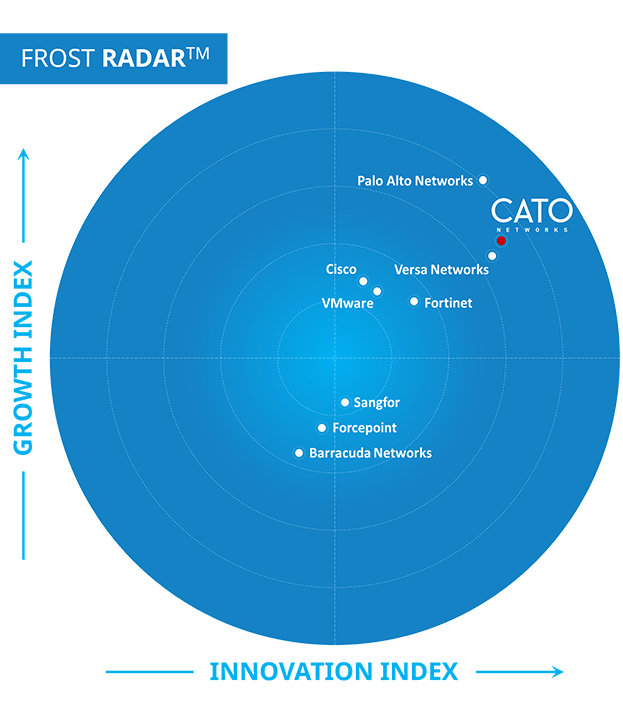

Cato Networks als Wachstums- und Innovationsführer im Bereich SASE anerkannt

Cato SASE im GigaOm Radar-Bericht als „Leader“ eingestuft

Cato Networks als weltweiter SSE-Produktführer anerkannt

WAN-Transformation mit SD-WAN: Schaffung einer ausgereiften Grundlage für den SASE-Erfolg

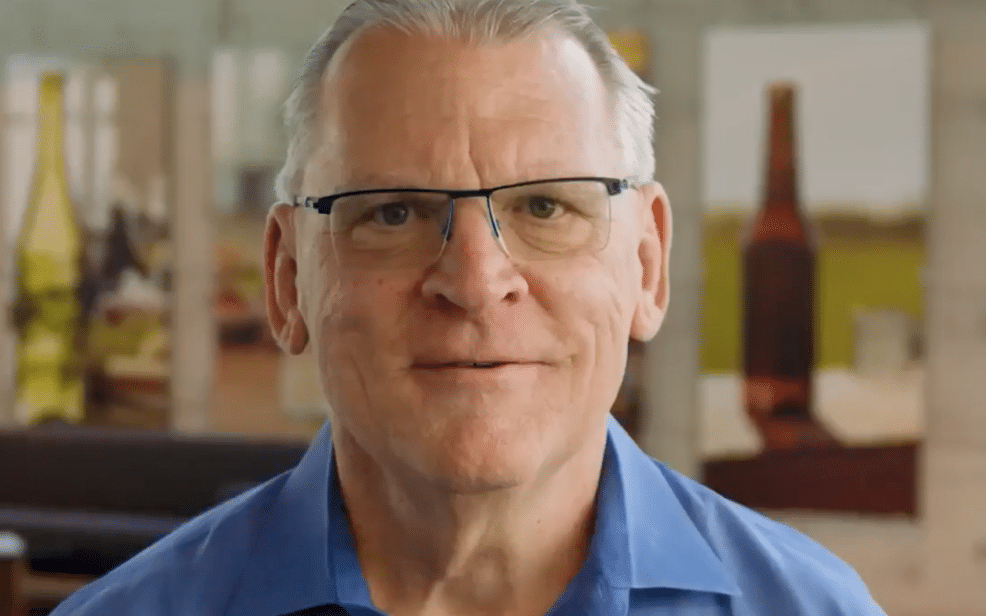

„Wir haben einen Einbruchs- und Angriffssimulator auf Cato laufen lassen, die Infektionsraten und die laterale Bewegung sind einfach gesunken, während die Erkennungsraten gestiegen sind. Dies waren Schlüsselfaktoren für das Vertrauen in die Sicherheit von Cato.“

Cato testen

Die Lösung, auf die IT-Teams gewartet haben

Lassen Sie sich überraschen!