Agent de sécurité d’accès au cloud (CASB)

L’adoption du cloud et de services SaaS (Software-as-a-Service) a permis à l’entreprise de se libérer du poids de les gérer et les fournir elle-même. Cependant, elle a aussi révélé une nouvelle surface d’attaque particulièrement risquée. Un agent de sécurité d’accès au cloud (CASB) joue un rôle clé pour aider l’entreprise à faire face aux risques et renforcer son état de sécurité. Il offre à cet effet des fonctions de suivi, d’analyse, de contrôle d’accès et de protection permettant à l’entreprise de mieux comprendre et gérer son utilisation d’applications SaaS.

Le premier défi de l’utilisation d’applications SaaS cloud consiste à analyser l’ampleur réelle. Alors que la DSI obtient et fournit elle-même certaines applications SaaS, désignées comme des applications approuvées, le personnel adopte et utilise beaucoup d’autres sans son approbation et à son insu. Il s’agit d’applications non approuvées dont l’utilisation constitue ce qu’on appelle informatique fantôme. Diverses études ont montré que le nombre d’applications non approuvées utilisées dans une entreprise type dépasse celui de celles approuvées.

Le deuxième défi consiste à analyser le risque que présente chaque application non approuvée et à prendre des décisions quant à son usage autorisé. L’application de ces autorisations d’usage s’effectue via les règles de stratégie CASB.

Enfin, il faut établir des mécanismes de prévention des menaces et de protection contre les fuites de données pour assurer la protection et l’intégrité des utilisateurs, des ressources et des données d’entreprise.

Agent CASB, intégré au service Cato SASE Cloud

Notre agent CASB est un service intégré à Cato SASE Cloud. Les entreprises utilisant notre solution peuvent donc activer l’agent CASB d’un simple clic. La plateforme Cato SASE Cloud traitant déjà le trafic réseau d’entreprise, l’ajout de la fonction CASB n’exige aucune installation de client ou modification du réseau. Notre architecture unifiée garantit que la fonction CASB ajoute une latence minimale au temps de traitement global. Elle l’enrichit aussi d’autres données sur les utilisateurs, les appareils et les applications pour permettre un suivi plus éclairant et des règles de contrôle d’accès plus précises.

L’agent CASB offre à l’entreprise un aperçu complet de son utilisation SaaS via un tableau de bord de l’informatique fantôme, affichant des statistiques générales et des détails des applications. L’analyse de risque utilise notre moteur de crédibilité des applications exclusif qui collecte des informations sur l’objet, l’éditeur, la sécurité et la conformité des applications. Elle calcule alors une note de risque qui aide à déterminer la stratégie d’accès la plus adaptée. Notre agent CASB gère des stratégies d’accès très précises, appliquées en ligne en temps réel. Ce niveau de précision exige une méthode API hors ligne dans nombre de solutions concurrentes.

Découvrez plus en détail la solution CASB de Cato.

Solutions CASB autonomes et Cato SASE Cloud

Solution CASB autonome

Solution CASB autonome

CASB Cato

CASB Cato

Intégration

Solution CASB autonome

Long et complexe

Un projet CASB exige une cartographie et planification réseau pour veiller à couvrir tous les cas d’utilisation. Le processus de déploiement requiert des fichiers et agents PAC. En moyenne, une période d’apprentissage pouvant durer jusqu’à deux mois est nécessaire avant de d’exploiter la solution.

CASB Cato

Rapide et simple

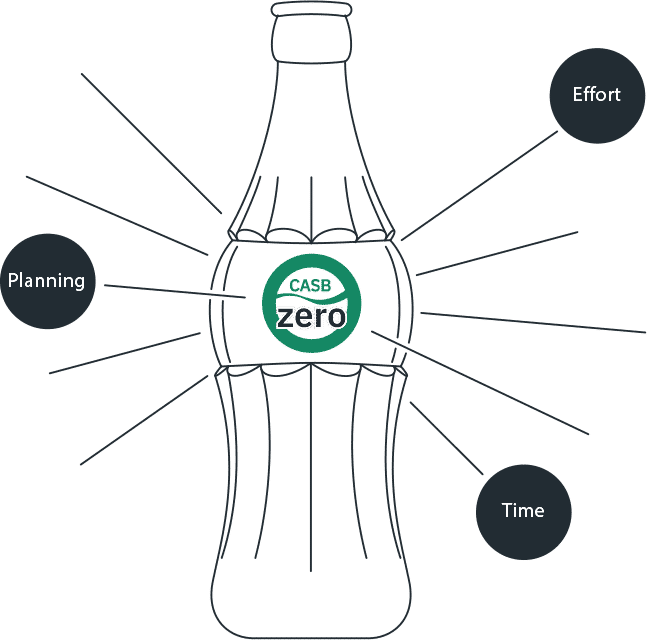

Ni planification, ni modification du réseau, ni déploiement ni configuration pour activer notre agent CASB. Une fois activé, il devient immédiatement fonctionnel sans demander de période d’apprentissage.

Étendue contextuelle d’inspection

Solution CASB autonome

Partielle

Une solution CASB autonome se limite normalement à son propre cadre interne.

CASB Cato

Complète

Intégré à un service SASE global, notre agent CASB offre de riches informations issues d’autres fonctions de connectivité ou de sécurité réseau pour définir et appliquer une stratégie SaaS.

Couverture des applications

Solution CASB autonome

Limitée

Ne gère normalement que les applications SaaS avec une prise en charge IaaS restreinte.

CASB Cato

Vaste

Couverture intégrale des cas d’utilisation SaaS, IaaS et WAN.

Granularité d’application en ligne

Solution CASB autonome

Faible

Faible en général en mode en ligne. Une application plus précise exige en général des API en mode hors ligne, ce qui empêche la prévention en temps réel.

CASB Cato

Élevée

L’agent CASB permet des règles très précises en mode en ligne.

Solution CASB autonome

CASB Cato

Intégration

Long et complexe

Un projet CASB exige une cartographie et planification réseau pour veiller à couvrir tous les cas d’utilisation. Le processus de déploiement requiert des fichiers et agents PAC. En moyenne, une période d’apprentissage pouvant durer jusqu’à deux mois est nécessaire avant de d’exploiter la solution.

Rapide et simple

Ni planification, ni modification du réseau, ni déploiement ni configuration pour activer notre agent CASB. Une fois activé, il devient immédiatement fonctionnel sans demander de période d’apprentissage.

Étendue contextuelle d’inspection

Partielle

Une solution CASB autonome se limite normalement à son propre cadre interne.

Complète

Intégré à un service SASE global, notre agent CASB offre de riches informations issues d’autres fonctions de connectivité ou de sécurité réseau pour définir et appliquer une stratégie SaaS.

Couverture des applications

Limitée

Ne gère normalement que les applications SaaS avec une prise en charge IaaS restreinte.

Vaste

Couverture intégrale des cas d’utilisation SaaS, IaaS et WAN.

Granularité d’application en ligne

Faible

Faible en général en mode en ligne. Une application plus précise exige en général des API en mode hors ligne, ce qui empêche la prévention en temps réel.

Élevée

L’agent CASB permet des règles très précises en mode en ligne.

Gartner a salué

Cato Networks

à 13 reprises

Guide Gartner des services managés SD-WAN 2019

Hype Cycle de Gartner des entreprises moyennes 2021

Guide Gartner des réseaux privés virtuels 2020

Hype Cycle de Gartner des technologies de lutte contre les menaces 2019

Guide Gartner de l’accès réseau Zero Trust 2020

Hype Cycle de Gartner du Edge Computing 2021

Hype Cycle for Business Continuity Management and IT Resilience, 2021

Hype Cycle de Gartner de la sécurité réseau 2021

Hype Cycle de Gartner des réseaux d’entreprise, 2021

Hype Cycle de Gartner de l’espace de travail numérique 2021

Hype Cycle de Gartner de la sécurité cloud 2021

Gartner Hype Cycle for Cloud Computing, 2021

Gartner does not endorse any vendor, product or service depicted in its research publications, and does not advise technology users to select only those vendors with the highest ratings or other designation. Gartner research publications consist of the opinions of Gartner’s research organization and should not be construed as statements of fact. Gartner disclaims all warranties, expressed or implied, with respect to this research, including any warranties of merchantability or fitness for a particular purpose