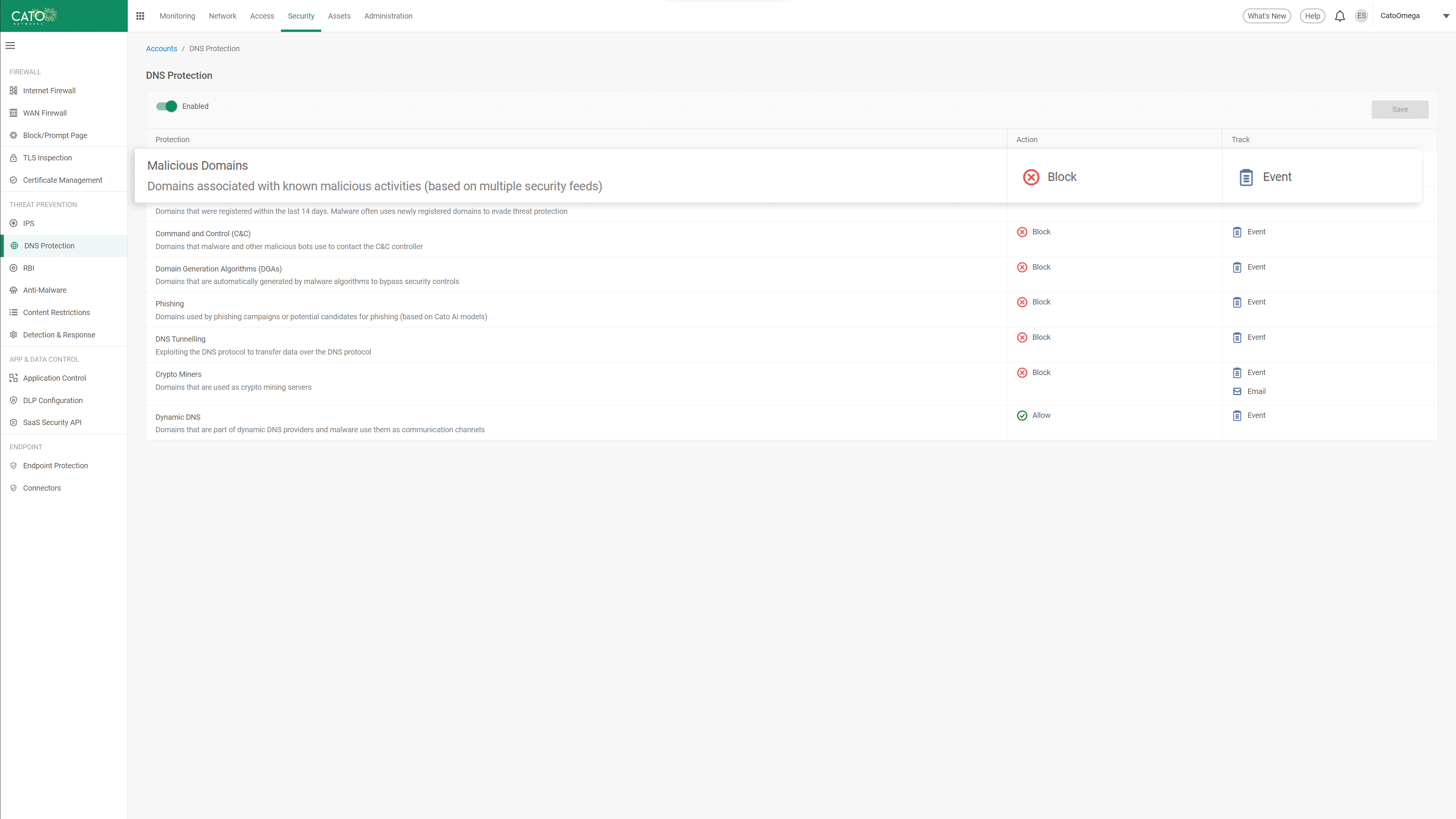

DNS Security

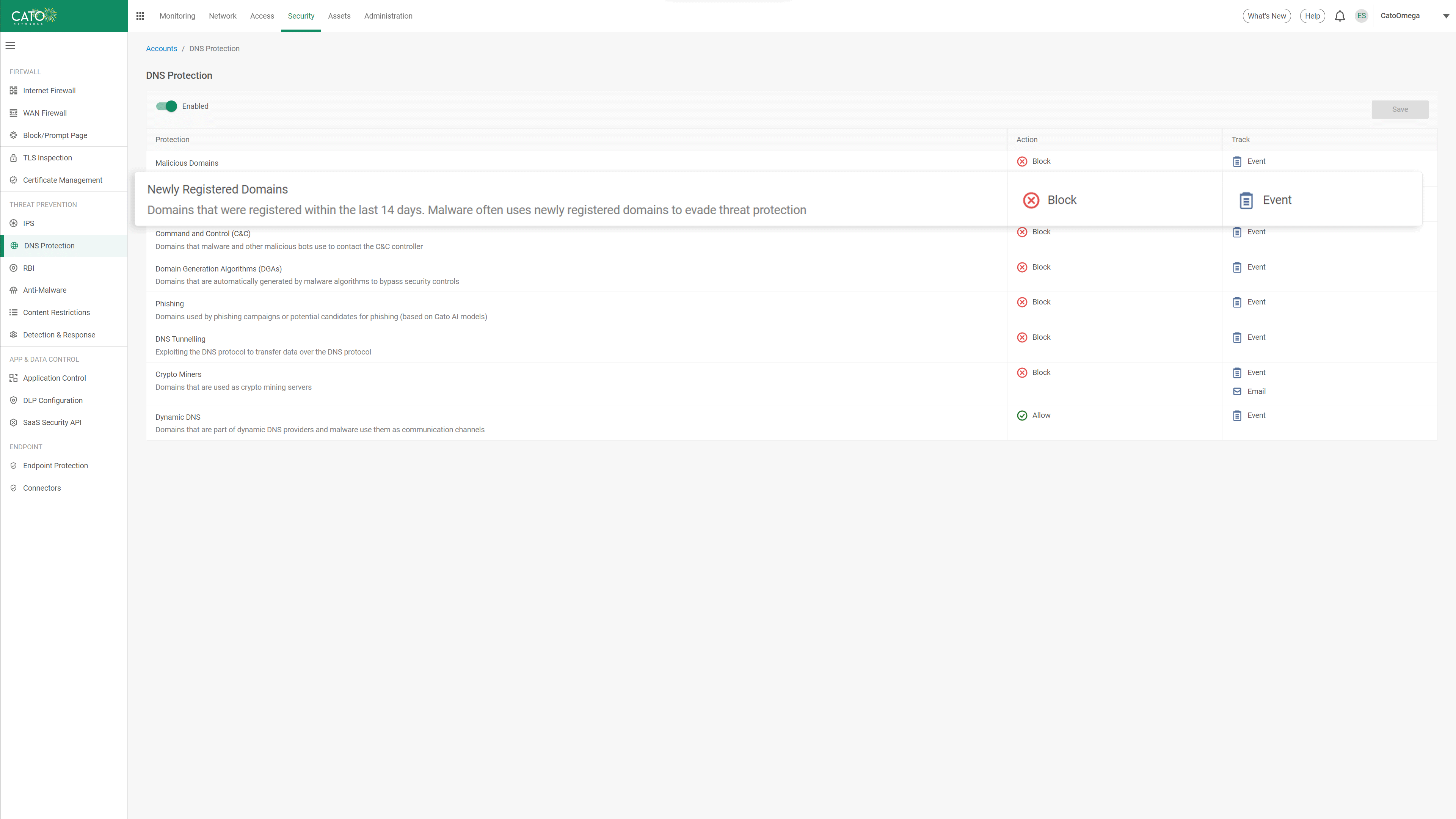

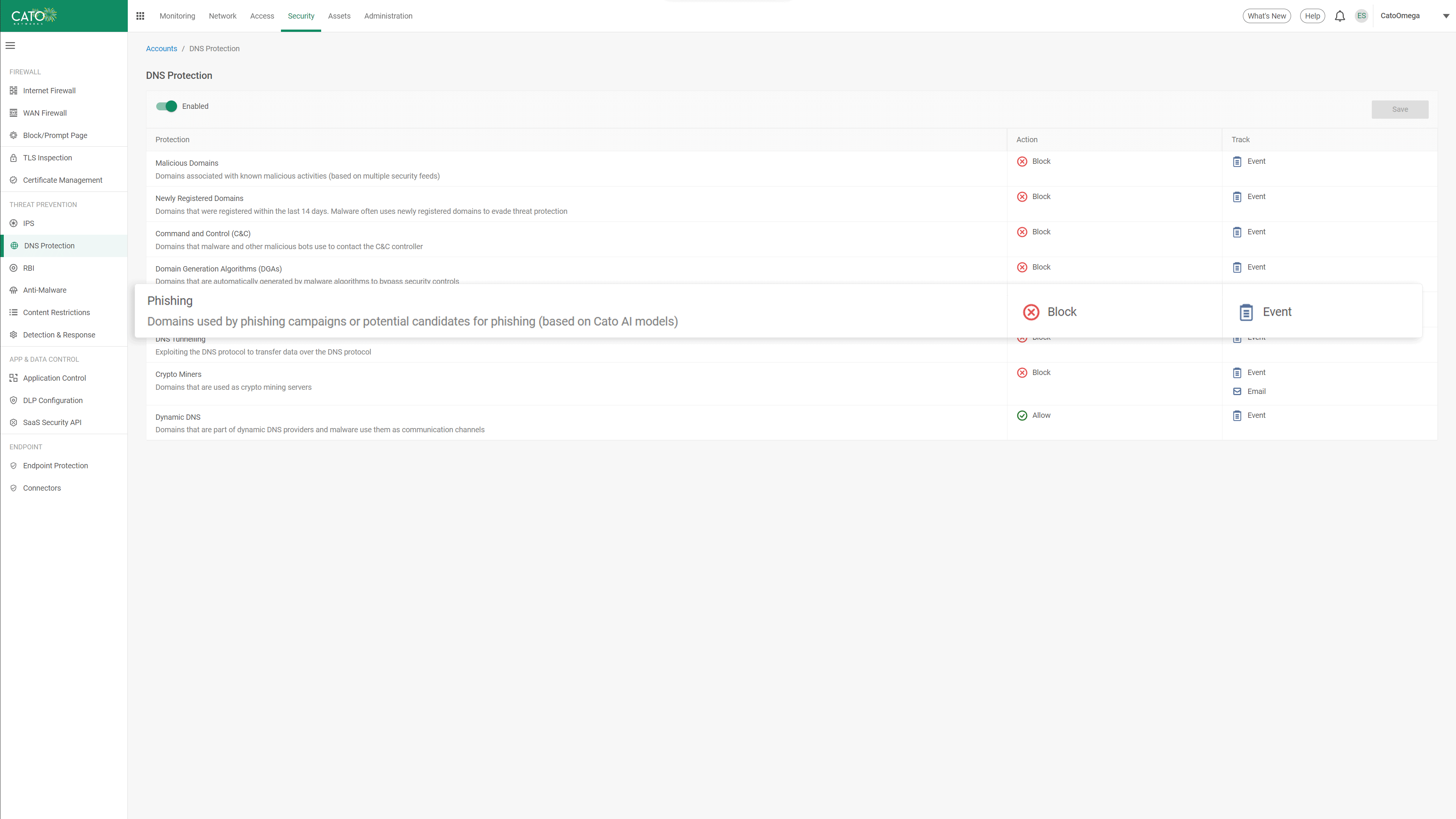

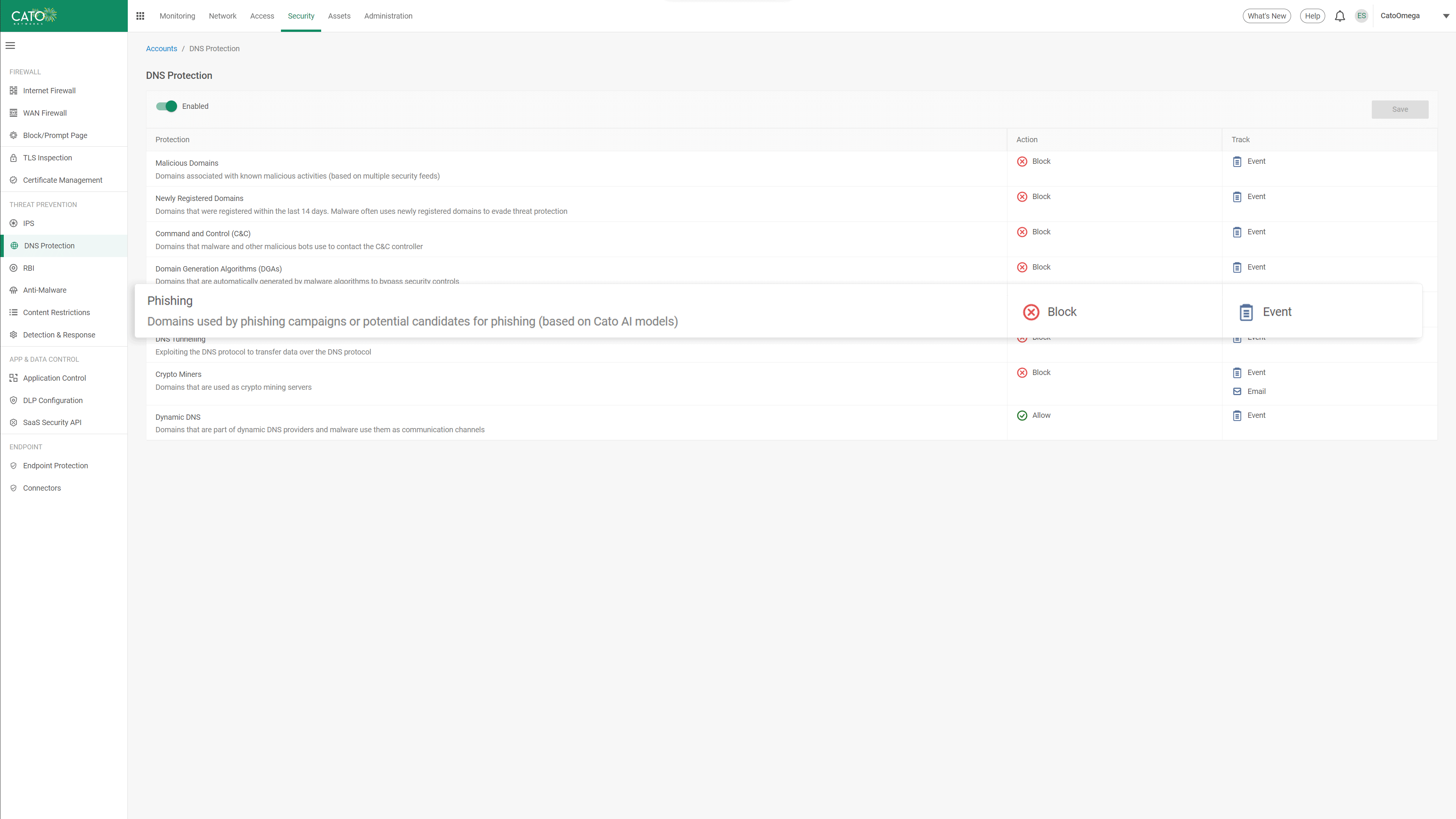

DNS Security di Cato ispeziona il traffico DNS nella sua totalità, impedendo alle attività DNS malevoli di nascondersi nel flusso del protocollo e bloccando le richieste DNS verso destinazioni dannose prima che venga stabilita una connessione.

Funzionalità di DNS Security

L’ispezione DNS basata sull’intelligenza artificiale offre una protezione anti-phishing adeguata

Il phishing è uno dei principali vettori di attacco temuto da ogni CISO.

La formazione continua degli algoritmi AI e ML sul vasto data lake globale di Cato permette a DNS Security di Cato di fornire l’identificazione in linea di domain squatting e altri tentativi di imitazione di siti web. Ciò può essere ottenuto attraverso l’analisi in tempo reale dei componenti della pagina web, del tempo di attività del dominio, della popolarità e dei modelli associati ai toolkit utilizzati nei siti di phishing. Tale rilevamento in linea degli attacchi di phishing aiuta a prevenire la raccolta di credenziali, la distribuzione di malware e la perdita di dati sensibili.

Blocca domini dannosi e siti C&C prima della connessione

Il numero di siti dannosi che ospitano server command&control (C&C) per gestire in remoto il malware è davvero enorme. Gli autori degli attacchi spostano continuamente i propri server C&C tra i siti per evitare che vengano rilevati e spediti nella blacklist. DNS Security di Cato ricorre al rapido ed efficiente sistema di intelligence sulle minacce di Cato per identificare domini dannosi e siti C&C, nonché per bloccare il traffico in tempo reale che proviene da questi o che vi si dirige. Grazie a DNS Security di Cato, le aziende riducono drasticamente l’esposizione a milioni di attacchi sul web con quasi zero falsi positivi.

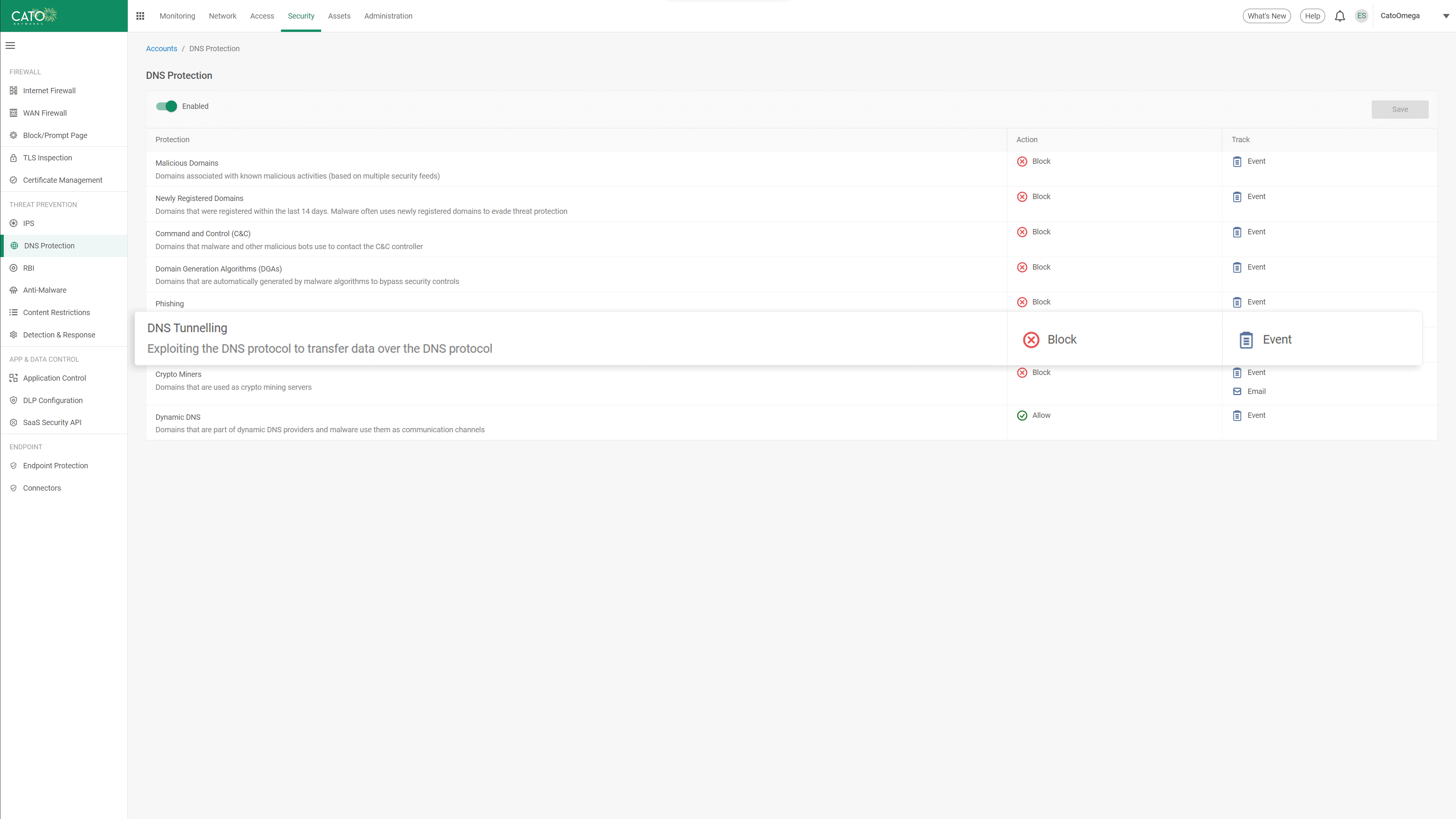

Interrompe la perdita di dati e le attività dannose sul tunneling DNS

Gli attacchi di tunneling DNS sfruttano la necessità di consentire al traffico DNS di passare attraverso i controlli di sicurezza come metodo per l’esfiltrazione dei dati e l’accesso C&C. Per individuare le anomalie e gli indicatori degli attacchi di tunneling DNS, DNS Security di Cato analizza le componenti della richiesta DNS, quali le dimensioni del pacchetto, il tipo di record e il rapporto tra sottodomini univoci. Gli algoritmi AI/ML di Cato vengono continuamente istruiti per identificare il tunneling DNS; così facendo, la protezione potrà prescindere dalla conoscenza specifica dell’autore della minaccia o del nome di dominio.

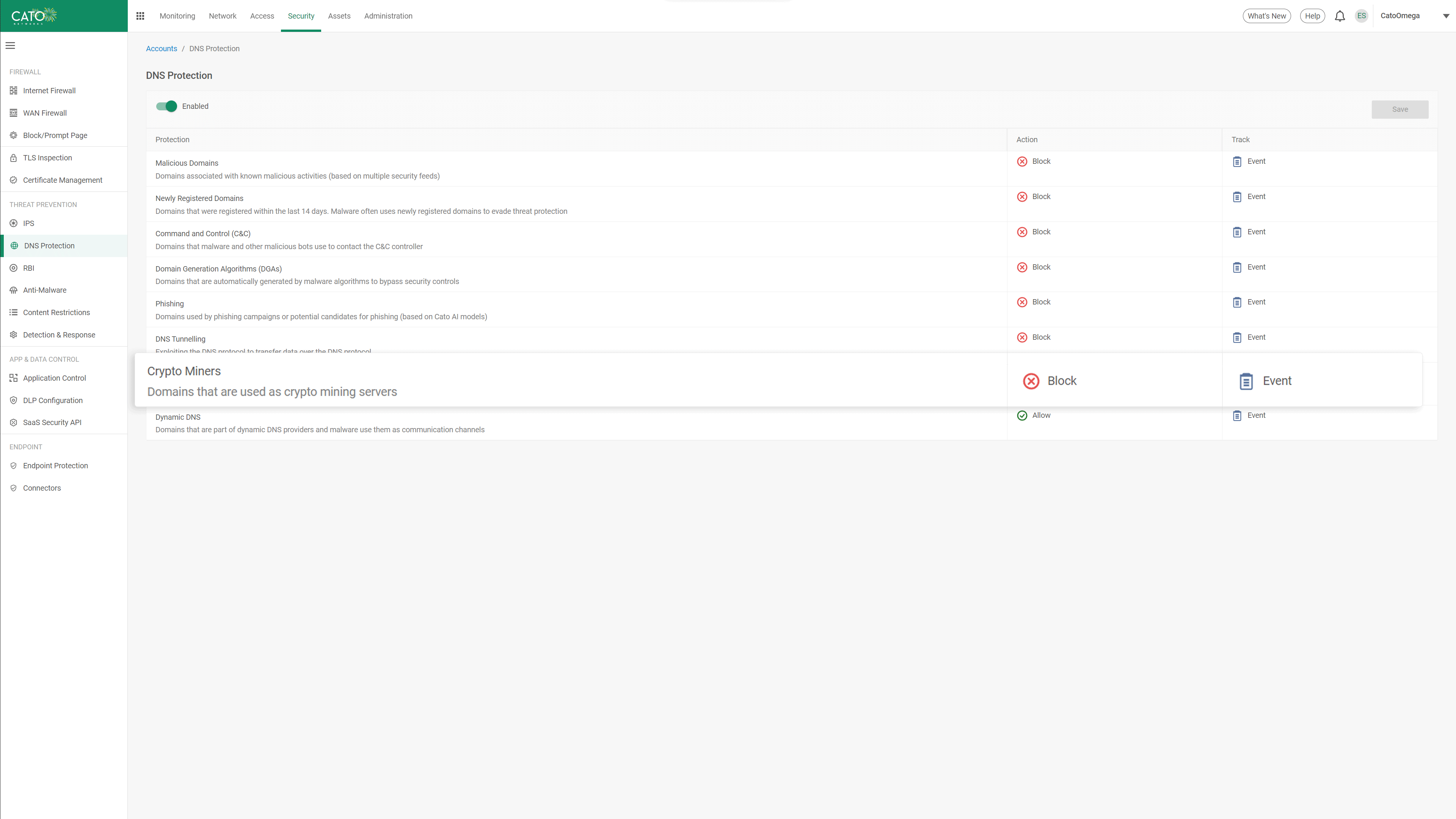

Previene la perdita di risorse da parte dei miner di criptovalute

I miner di criptovalute si servono di endpoint aziendali compromessi per ottenere guadagni finanziari che portano all’instabilità del sistema, a una scarsa esperienza utente e a maggiori costi per l’azienda. Cato ricorre a regole ed euristiche dedicate per identificare i domini utilizzati per le operazioni di mining di criptovalute, bloccando qualsiasi richiesta DNS verso queste destinazioni. Grazie a Cato, le aziende tutelano la produttività e la sicurezza degli utenti dall’impatto derivante dall’uso improprio.

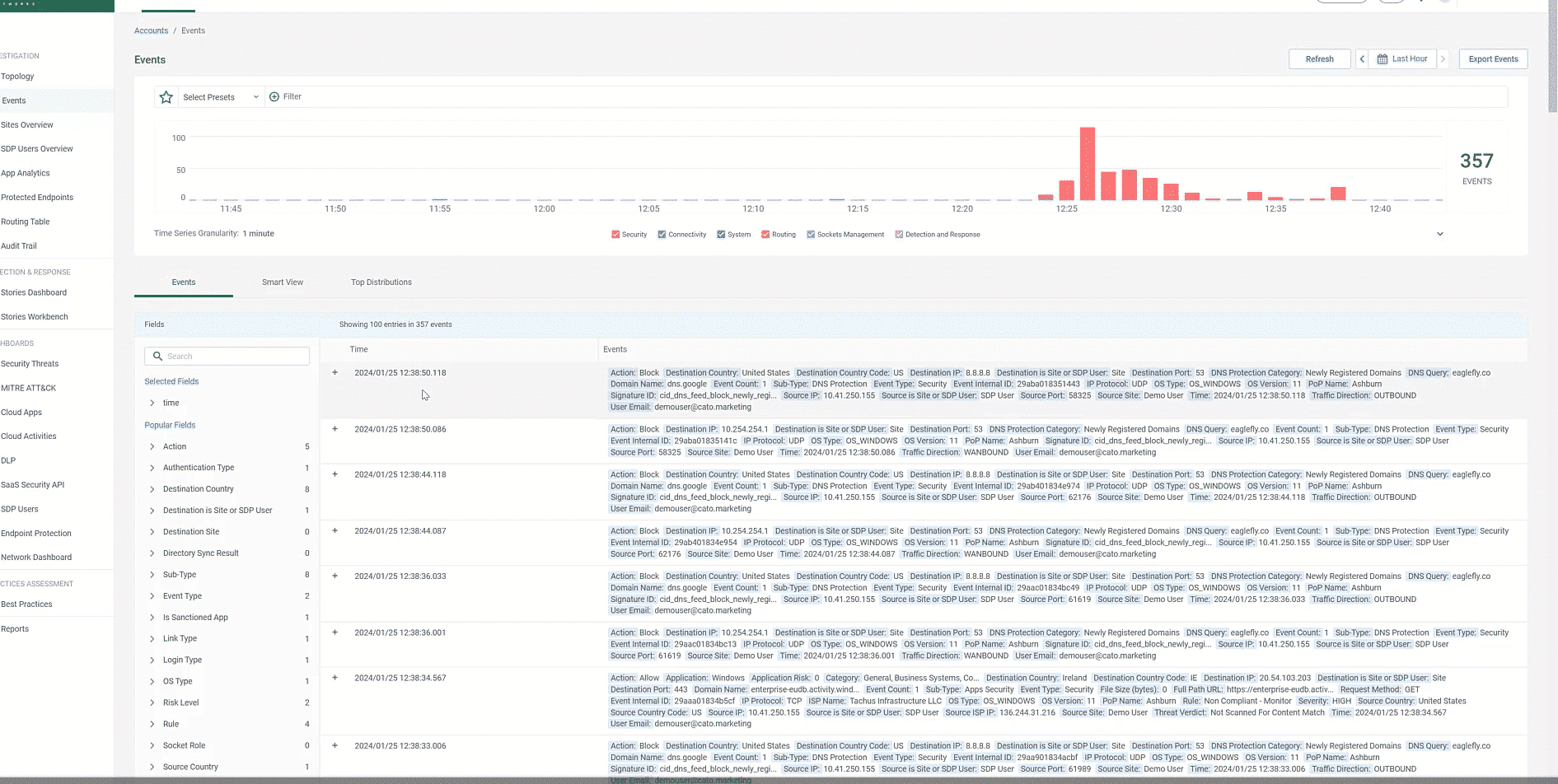

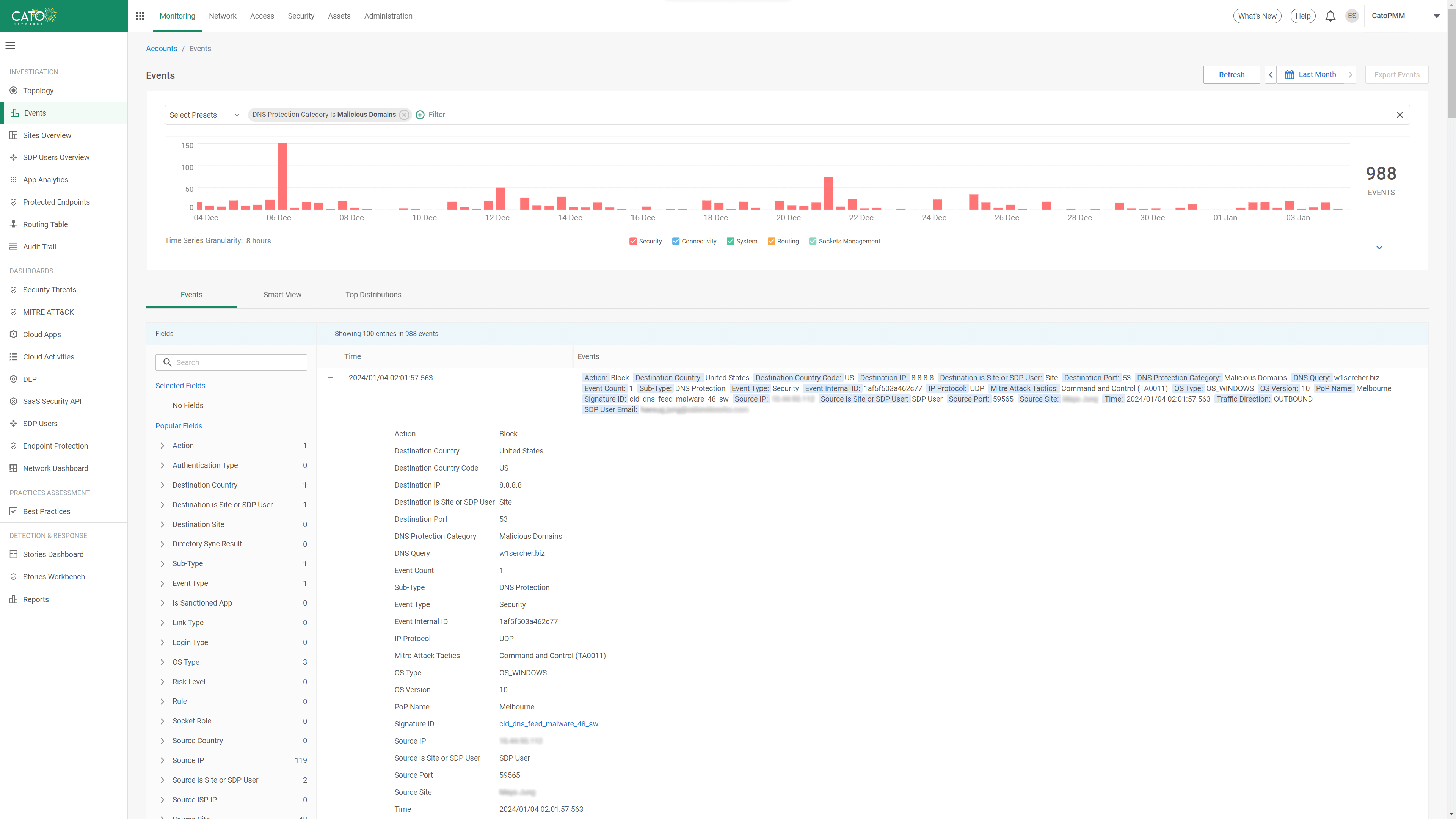

Visibilità completa sulle minacce e sugli eventi correlati alla sicurezza DNS

L’attività relativa alle minacce viene registrata nel data lake globale di Cato: ciò consente agli amministratori di accedere tempestivamente alle informazioni sulle minacce attraverso un’unica console. Gli eventi di sicurezza DNS vengono mostrati nella dashboard delle minacce alla sicurezza con funzionalità di filtro e analisi approfondita di tutti gli eventi relativi alla protezione DNS. I team di sicurezza possono comprendere e valutare rapidamente le minacce DNS dirette verso la propria struttura senza il bisogno di aggregare origini dati multiple o navigare tra più console.

La piattaforma Cato SASE Cloud rafforza il business digitale

I clienti ricorrono a Cato per eliminare complesse architetture legacy composte da svariate point solution di sicurezza e costosi servizi di rete. L’esclusiva piattaforma SASE di Cato offre a chiunque, in qualsiasi luogo e in modo coerente e autonomo un accesso sicuro e ottimizzato alle applicazioni.

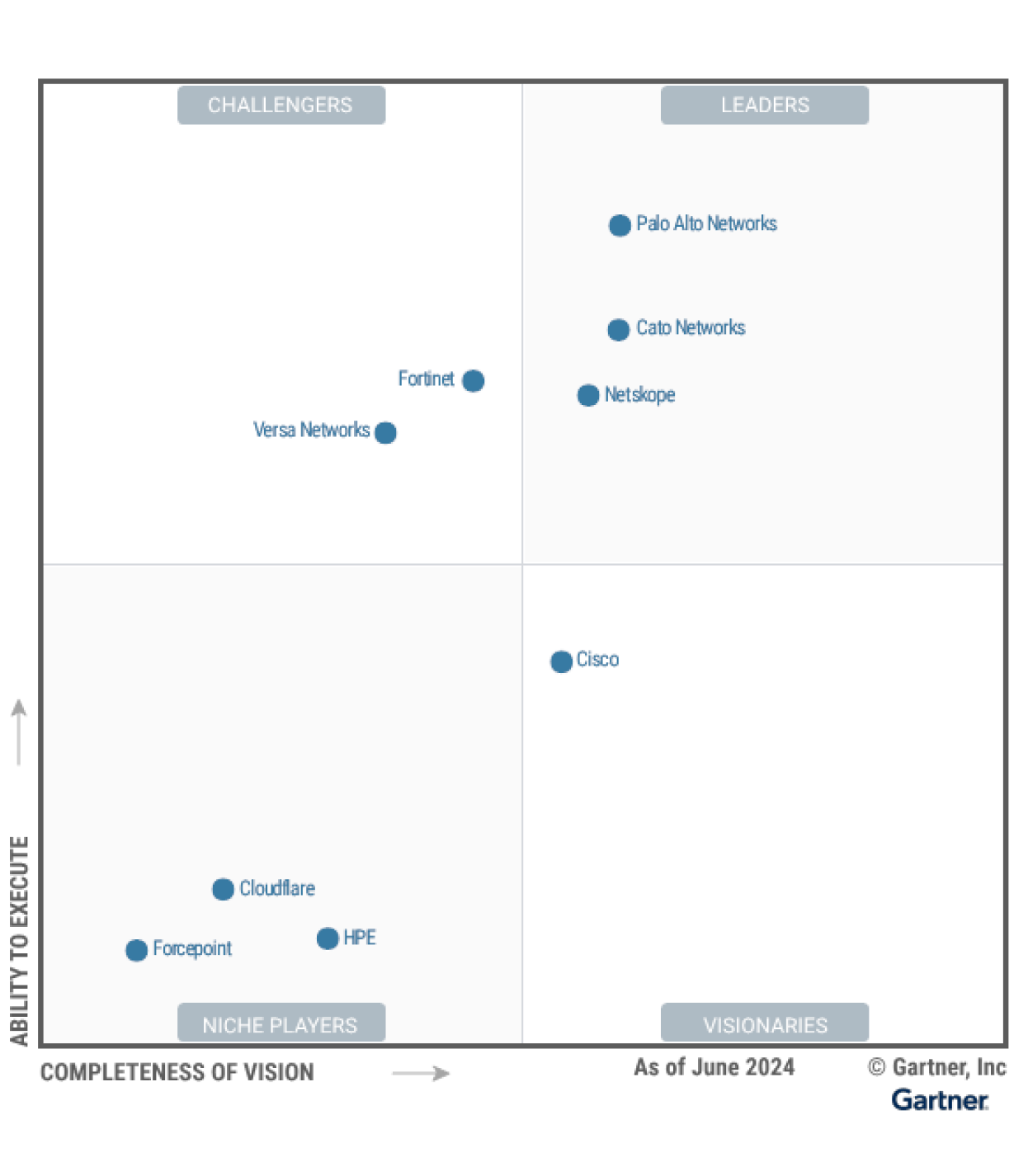

Cato ha ricevuto il riconoscimento di leader nel Magic Quadrant™ di Gartner® come singolo fornitore SASE.

“Cato Networks è il simbolo di ZTE e SASE.”

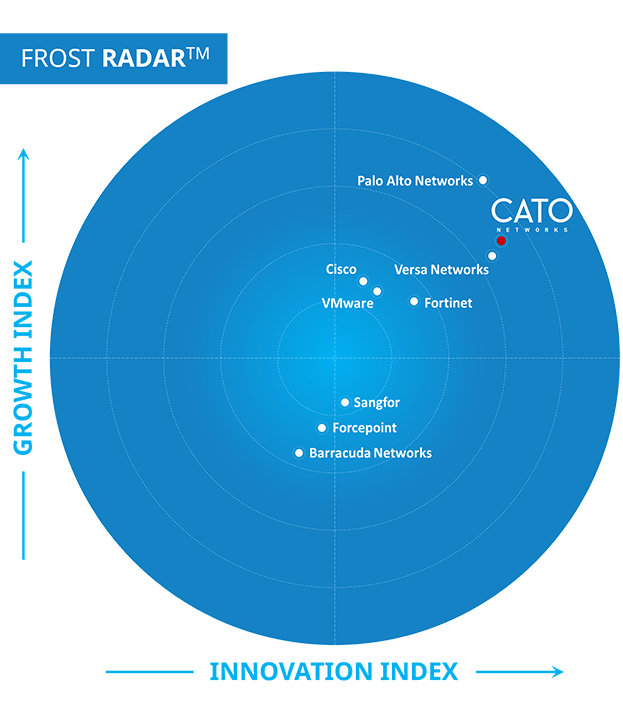

Cato Networks riconosciuta come leader della crescita e dell’innovazione in SASE

Cato SASE individuata come “leader” nel rapporto GigaOm Radar

Cato Networks vince il premio Frost & Sullivan Enabling Technology Leadership del 2024

Trasformazione WAN con SD-WAN: stabilire una base matura per il successo di SASE

“Abbiamo eseguito una simulazione di violazione e attacco su Cato: i tassi di infezione e di movimento laterale sono diminuiti, mentre i tassi di rilevamento sono aumentati. Questi sono fattori chiave per affidarsi alla sicurezza di Cato”.

Prova Cato

La soluzione che i team IT stavano aspettando.

Preparati alla sorpresa!