- ZTNA: Zero Trust Network Access

- Cos’è l’architettura Zero Trust?

- Framework Zero Trust

- Principi di Zero Trust

- L’evoluzione della sicurezza Zero Trust e 5 componenti chiave

- Rete Zero Trust: perché ne avete bisogno e 5 passi per cominciare

- Proteggere la forza lavoro remota: Implementazione dell’accesso Zero Trust

- Implementazione dell’accesso Zero Trust

- La sicurezza è spesso un anello debole dell’accesso remoto

- Le VPN stanno cedendo il passo alla sicurezza Zero Trust

- L’integrazione della sicurezza è la chiave per applicare in modo efficace i criteri di sicurezza Zero Trust

- La piattaforma SASE di Cato semplifica l’accesso remoto sicuro per chi lavora da remoto

- Come implementare Zero Trust: 5 passi e una checklist per l’implementazione

- Soluzioni Zero Trust: 5 categorie di soluzioni e come scegliere

ZTNA: Zero Trust Network Access

Cos’è ZTNA (Zero Trust Network Access)?

Zero Trust Network Access, noto anche come perimetro definito dal software (SDP), è un approccio moderno per proteggere l’accesso alle applicazioni e ai servizi per gli utenti presso l’ufficio o in viaggio. Il funzionamento di ZTNA è semplice: negare a tutti e a tutto un accesso alla risorsa, a meno che non sia esplicitamente consentito. Questo approccio consente di rafforzare la sicurezza della rete e dei dati attraverso una microsegmentazione che può limitare i movimenti laterali in caso di violazione.

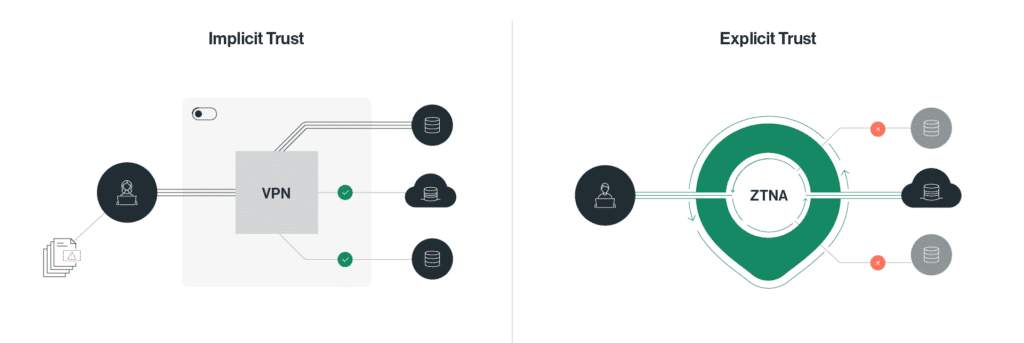

Con le soluzioni di rete tradizionali basate su VPN, gli utenti autenticati ottengono implicitamente l’accesso a tutto ciò che si trova nella stessa sottorete. Solo una password impedisce agli utenti non autorizzati di accedere a una risorsa. ZTNA capovolge questo paradigma. Gli utenti possono “vedere” solo le applicazioni e le risorse specifiche esplicitamente consentite dai criteri di sicurezza aziendale.

Casi d’uso di ZTNA

ZTNA si adatta a molti casi d’uso. Ecco alcuni dei più comuni:

- Alternativa a VPN: connettete gli utenti mobili e remoti in modo più sicuro rispetto alle VPN tradizionali. ZTNA è più scalabile, fornisce un unico criterio di sicurezza ovunque, funziona con l’IT ibrido e offre un controllo granulare degli accessi. Gartner ha previsto che entro il 2023 il 60% delle aziende passerà dalla VPN a ZTNA.

- Riduzione del rischio di terzi: consentite a contraenti, fornitori e altre terze parti di accedere a specifiche applicazioni interne, e non di più. Nascondere le applicazioni sensibili: rendere le applicazioni “invisibili” agli utenti e ai dispositivi non autorizzati. ZTNA può ridurre in modo significativo il rischio rappresentato dalle minacce interne.

- Integrazione sicura di M&A: ZTNA riduce e semplifica il tempo e la gestione necessari per garantire il successo di una fusione o di un’acquisizione e fornisce un valore immediato all’azienda.

Risorse correlate:

Come funziona ZTNA?

ZTNA non solo è più sicuro delle soluzioni di rete tradizionali, ma è anche progettato per le aziende di oggi. Le reti tradizionali presupponevano un perimetro di rete sicuro con entità fidate all’interno e non fidate all’esterno. Oggi il perimetro è scomparso. Gli utenti lavorano ovunque, non solo negli uffici, e le applicazioni e i dati si stanno spostando sempre più nel cloud. Le soluzioni di accesso devono essere in grado di affrontare questi cambiamenti.

Con ZTNA, l’accesso alle applicazioni può essere regolato dinamicamente in base all’identità dell’utente, alla posizione, alla configurazione del dispositivo e altro ancora. ZTNA è un servizio basato sul cloud che accetta connessioni da dispositivi gestiti e non gestiti, verifica l’identità e autorizza l’accesso agli asset aziendali, sia in un data center on-premises che nel cloud.

Le 4 funzioni di ZTNA

ZTNA svolge quattro funzioni essenziali:

- Identificare: mappa tutti i sistemi, le applicazioni e le risorse a cui gli utenti potrebbero dover accedere da remoto.

- Far rispettare: definisce le condizioni di accesso in base alle quali determinati individui possono o non possono accedere a determinate risorse.

- Monitorare: registra e analizza tutti i tentativi di accesso alle risorse da parte degli utenti remoti, assicurandosi che i criteri applicati siano conformi ai requisiti aziendali.

- Regolare: modifica la configurazione errata. Aumenta i privilegi di accesso o li riduce per supportare una produttività ottimale riducendo al minimo i rischi e l’esposizione.

Flusso utente di ZTNA

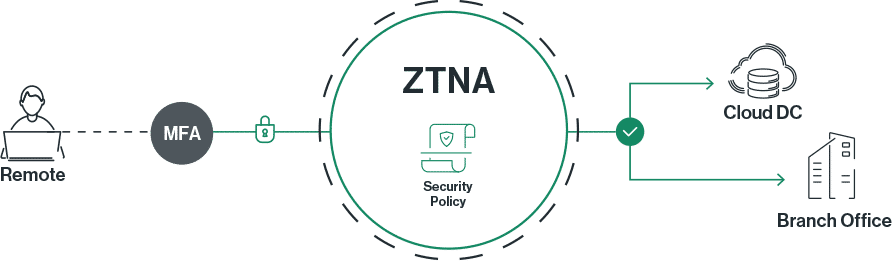

Il flusso di lavoro dell’utente ZTNA si presenta come segue:

- Attraverso un canale sicuro, un utente si connette e si autentica a un controller Zero Trust (o a una funzione di controller). Per una maggiore sicurezza viene utilizzata l’autenticazione a più fattori (MFA).

- Il controller implementa i necessari criteri di sicurezza che, a seconda dell’implementazione, possono controllare vari attributi del dispositivo, come il certificato del dispositivo e la presenza dell’antivirus corrente, e attributi in tempo reale, come la posizione dell’utente.

- Una volta che l’utente e il dispositivo soddisfano i requisiti specificati, viene concesso l’accesso a specifiche applicazioni e risorse di rete in base all’identità dell’utente.

Risorse correlate:

Come implementare ZTNA?

Esistono due approcci principali per implementare ZTNA. Uno è basato su agente e l’altro su servizio.

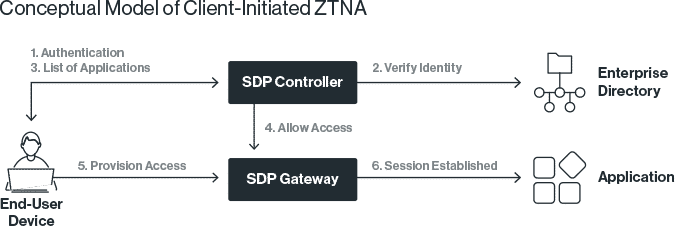

ZTNA basato su agente

In ZTNA basato su agente, un agente installato su un dispositivo autorizzato invia informazioni sul contesto di sicurezza del dispositivo a un controller. Questo contesto include tipicamente fattori come la posizione geografica, la data e l’ora, oltre a informazioni più approfondite come la presenza o meno di malware sul dispositivo. Il controller dà l’input all’utente del dispositivo per l’autenticazione.

Dopo l’autenticazione dell’utente e del dispositivo, il controller fornisce la connettività dal dispositivo tramite un gateway. Il gateway protegge le applicazioni dall’accesso diretto a Internet e da utenti o dispositivi non autorizzati. L’utente può accedere solo alle applicazioni esplicitamente consentite.

L’illustrazione seguente mostra un modello concettuale di ZTNA basato su agente.

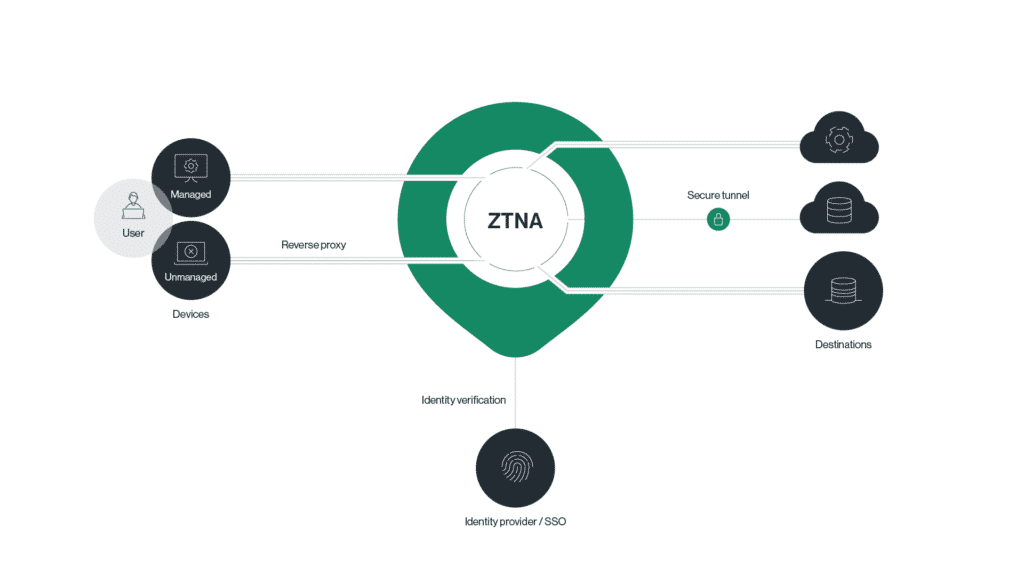

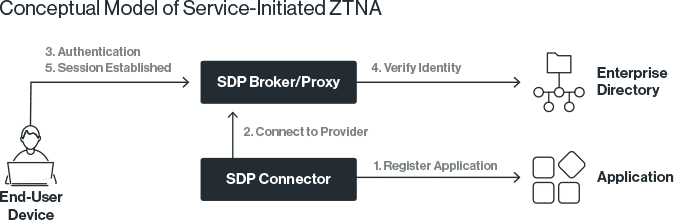

ZTNA basato su servizio

In ZTNA basato su servizio, un connettore, installato sulla stessa rete dell’applicazione, stabilisce e mantiene una connessione in uscita verso il cloud del provider. Gli utenti che richiedono l’accesso all’applicazione vengono autenticati da un servizio nel cloud, seguito dalla convalida da parte di un prodotto di gestione delle identità, come uno strumento single sign-on. Il traffico delle applicazioni passa attraverso il cloud del provider, che garantisce l’isolamento dall’accesso diretto e dagli attacchi tramite proxy.

Si noti che non è richiesto alcun agente sul dispositivo dell’utente, quindi si tratta di una buona opzione per fornire connettività e accesso alle applicazioni da dispositivi non gestiti.

L’illustrazione seguente mostra un modello concettuale di ZTNA basato su servizio.

ZTNA e SASE

Con Secure Access Service Edge (SASE) la funzione di controller ZTNA diventa parte del PoP SASE e non occorre un connettore SDP. I dispositivi si collegano al PoP di SASE, vengono convalidati e gli utenti possono accedere solo alle applicazioni (e ai siti) consentiti dai criteri di sicurezza del firewall di nuova generazione (NGFW) di SASE.

Ma ZTNA è solo una piccola parte del Secure Access Service Edge (SASE). Una volta che gli utenti sono autorizzati e connessi alla rete, i responsabili IT devono ancora proteggersi dalle minacce basate sulla rete. Devono comunque disporre della giusta infrastruttura e delle capacità di ottimizzazione per proteggere l’esperienza dell’utente. E devono ancora gestire la loro implementazione complessiva.

SASE affronta queste sfide abbinando a ZTNA una suite completa di servizi di sicurezza (NGFW, SWG, anti-malware e MDR) e servizi di rete come SD-WAN, ottimizzazione WAN e dorsale privata.

Le aziende che sfruttano SASE ottengono i vantaggi di Zero Trust Network Access, oltre a una suite completa di soluzioni di rete e di sicurezza che convergono in un pacchetto semplice da gestire, ottimizzato e altamente scalabile.

Risorse correlate:

- Per vedere quanto è semplice configurare ZTNA, guardate la nostra demo su come configurare ZTNA.

- Scoprite di più sulle funzionalità ZTNA di SASE

- Guardate il nostro webinar sull’utilizzo di SASE per ZTNA

Cos’è l’architettura Zero Trust?

L’architettura Zero Trust è un progetto che implementa i principi di Zero Trust, ovvero l’applicazione di controlli di accesso granulari e la fiducia solo agli endpoint a cui è stato esplicitamente concesso l’accesso a una determinata risorsa. L’architettura Zero Trust rappresenta un cambiamento fondamentale rispetto alle soluzioni tradizionali “castle-and-moat”, come le appliance VPN basate su Internet per l’accesso remoto alla rete. Con queste soluzioni tradizionali, una volta che un endpoint si autentica, ha accesso a tutto ciò che si trova sullo stesso segmento di rete ed è potenzialmente bloccato solo dalla sicurezza a livello di applicazione. Scoprite di più sull’architettura Zero Trust e su come funziona oggi.

Spiegazione del framework Zero Trust

Una rete Zero Trust applica un modello di sicurezza Zero Trust, in cui l’accesso alle risorse aziendali viene concesso o negato a seconda del caso sulla base di controlli di accesso basati sui ruoli. Spieghiamo come sviluppare una rete Zero Trust sia un processo in più fasi, che comprende l’identificazione di una “superficie di protezione”, la determinazione del funzionamento della rete e l’implementazione di una microsegmentazione per applicare i criteri di Zero Trust.

Principi di Zero Trust: cos’è Zero Trust?

Zero Trust è diventata una parola chiave ben nota per la sua capacità di migliorare la sicurezza informatica aziendale e la visibilità della rete. Zero Trust si basa sul principio che l’accesso agli asset aziendali deve essere concesso solo agli utenti legittimi, a seconda del caso. Vediamo i principi fondamentali di Zero Trust e come implementare una strategia di Zero Trust all’interno della vostra organizzazione.

Modello Zero Trust: dalla teoria alla pratica

Il modello Zero Trust consente alle aziende di proteggere reti complesse adottando un approccio “mai fidarsi, sempre verificare”. L’obiettivo è consentire una connettività remota e complessa senza compromettere la sicurezza applicando meccanismi di accesso rigorosi. Le implementazioni della sicurezza Zero Trust di solito iniziano con la mappatura delle “superfici di protezione” e la definizione dei privilegi minimi.

L’evoluzione della sicurezza Zero Trust e 5 componenti chiave

I recenti cambiamenti nel panorama della sicurezza, come il passaggio al lavoro da remoto e la crescita degli attacchi alla catena di approvvigionamento, sottolineano la necessità di Zero Trust. Comprendere i fattori chiave della sicurezza Zero Trust e le principali tecnologie che compongono lo stack di sicurezza Zero Trust.

Rete Zero Trust: perché ne avete bisogno e 5 passi per cominciare

In passato, la sicurezza della rete si basava principalmente sulla difesa del perimetro. Sistemi come i firewall e sistemi di rilevamento/prevenzione delle intrusioni (IDS/IPS) sono stati implementati in corrispondenza degli edge della rete e avevano il compito di impedire agli intrusi di penetrare nella rete. In una rete Zero Trust, questi strumenti sono ancora utilizzati, ma sono integrati da misure avanzate per fermare gli aggressori quando sono già all’interno della rete aziendale.

Proteggere la forza lavoro remota: implementazione dell’accesso Zero Trust

Global Workplace Analytics stima che entro la fine del 2021 il 25-30% della forza lavoro lavorerà da casa più giorni alla settimana. Cosa significa questo per chi lavora con l’accesso remoto? Le organizzazioni devono adeguarsi per velocizzare e semplificare l’accesso altamente sicuro a tutti i lavoratori remoti.

Come implementare Zero Trust: 5 passi e una checklist per l’implementazione

Un modello di sicurezza Zero Trust può aiutare le aziende a migliorare la sicurezza dei dati e delle risorse IT, ottenendo al contempo una maggiore visibilità sul proprio ecosistema. L’implementazione Zero Trust comprende in genere almeno cinque fasi, tra cui l’aggiunta della microsegmentazione alla rete, l’aggiunta dell’autenticazione a più fattori e la convalida dei dispositivi endpoint.

Soluzioni Zero Trust: 5 categorie di soluzioni e come scegliere

Le soluzioni Zero Trust sono kit di sicurezza che incorporano controlli di accesso alla rete e misure di sicurezza per implementare il principio di Zero Trust, che considera tutti gli utenti e le entità come potenzialmente dannosi finché non si dimostra che sono sicuri. Implementare reti Zero Trust spesso richiede alle organizzazioni di combinare più strumenti e processi.

La guida di mercato ZTNA di Gartner per un accesso sicuro

Con il passaggio al lavoro da casa (WFH) si è parlato molto di VPN e del suo successore, Zero Trust Network Access (ZTNA). Ma ZTNA è in realtà molto più ampio del “solo” accesso remoto più sicuro per la vostra forza lavoro. Descrive un paradigma di accesso completamente nuovo, fondamentale per SASE, che riflette i cambiamenti del business odierno.

Gartner ha descritto in dettaglio il cambio di paradigma ZTNA nella sua guida di mercato aggiornata per Zero Trust Network Access. Il documento di 18 pagine fornisce un’eccellente panoramica della tecnologia ZTNA, della sua direzione, dei rischi e delle opportunità.