要旨

Cato CTRLのセキュリティ研究者は最近、サイバー犯罪者の地下世界で、アカウント詐欺攻撃を実行するために2要素認証(2FA)を突破するのに役立つディープフェイクツールを販売している脅威アクターProKYCを発見しました。

販売されているツールは、暗号通貨取引所をターゲットにカスタマイズされたもので、政府発行の書類を活用し、コンピュータのカメラで顔認証を行うことで新規ユーザーを認証する取引所を特にターゲットにしています。サイバー犯罪者から好意的なレビューを獲得しているツールです。

こうした認証の課題を克服することで、脅威アクターはこれらの取引所に新しいアカウントを作成できます。これは、新規アカウント詐欺 (NAF) として知られています。認証済の偽アカウントを作成することで、マネーロンダリング(資金洗浄)やミュール(運び屋)アカウント、その他の不正行為が可能になります。AARPによると、2023年の新規口座詐欺の被害額は53億ドルを超えたそうです。

ProKYC は、特に金融機関を標的とする、新たなレベルの洗練度を示す脅威アクターです。このブログでは、ProKYCのディープフェイク・ツールのデモを紹介し、口座詐取攻撃からの潜在的な検出、軽減、防止テクニックを概説します。

技術的概要

多要素認証 (MFA) では、通常、ワンタイム パスワード (OTP) に重点が置かれます。ただしMFA は、ユーザーが知っている情報 (パスワードなど)、ユーザーが所有している情報 (スマートカードなど)、ユーザー自身 (指紋など) という3つの要素で構成されます。私たちはほぼ毎日2段階認証の必要性に迫られますが、必ずしもOTP形式であるとは限りません。

一例としては、ATM からお金を引き出す場合が挙げられます。あなたは2段階認証の実行中です。あなたの持っているATMカードを挿入し、あなたの知っているPIN コードを入力します。国境検査を通過するときも同様です。所持するパスポートを提示し、係官があなたを見て、あなたの姿を示す写真と、所持者が同じであるかを確認します。他にも課題は山積みです。

サイバー犯罪者は何十年もの間、偽造文書や資格情報を使って2段階認証を破ろうとしてきました。しかし、AI を活用したツールにより、こうした取り組みは新たなレベルに引き上げられています。

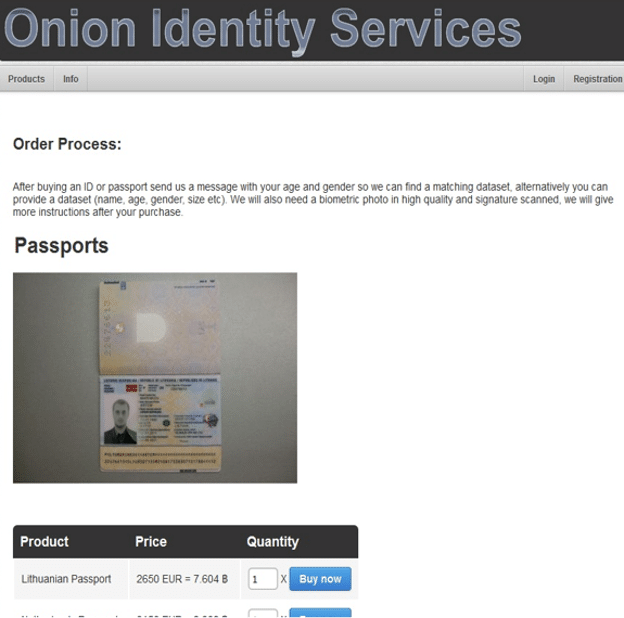

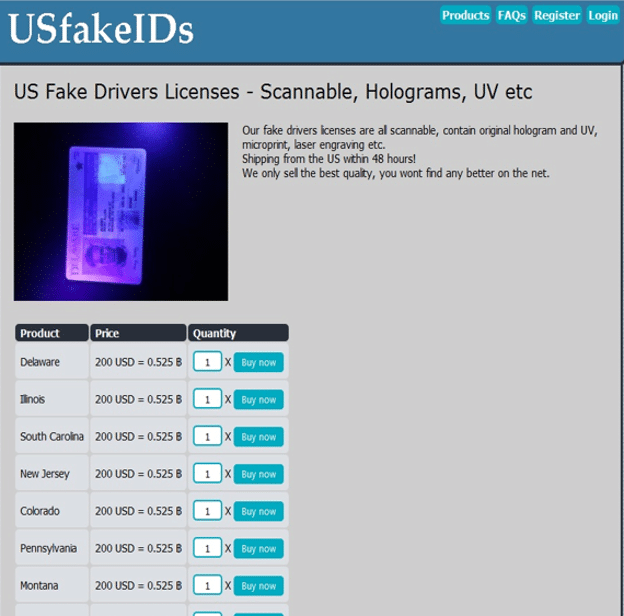

過去には、詐欺師がダークウェブで偽造文書を購入したこともありました。これらは通常、スキャンされた文書形式で提供され、品質は販売者によってまちまちです。

図1.偽造文書を販売するダークウェブショップ

図2.偽造文書を販売するダークウェブショップ

これらの製品の一部は現在も提供されていますが、現在の認証テストに合格しない可能性があります。また、認証機関が顔認証テストの実行を要求してきた場合の解決策も提供していません。そこで、ProKYCのディープフェイクツールの登場です。

ProKYCのディープフェイクツールは、これを克服する手段として、サイバー犯罪の地下世界で販売されています。ディープフェイク技術を使い、偽の文書を作成するだけでなく、その文書に登場する偽の人物のビデオを作成します。ProKYCが、購入を検討しているユーザー向けに公開する動画では、ByBit(暗号通貨取引所)に対してツールがどのように機能するかのデモンストレーションを見ることができます。

- 脅威アクターは、偽の資格情報と人物画像を作成します。AIによって生成された顔の作成は今や当たり前のこととなり、thispersondoesnotexist.com のようなサイトでこの機能が紹介されています。

- 脅威アクターは、これらの資格情報を、政府発行の文書のように見せかけます。この場合はオーストラリアのパスポートです。その結果、ダークウェブでサイバー犯罪者に偽造文書を注文するのとは対照的に、わずか数秒で高品質の偽造文書が出来上がります。このツールは、本物のオーストラリアのパスポートのように、写真の上に 「公式 」スタンプを表示させるなど、細部にも気を配っています。

- 脅威アクターは偽の画像を使って動画を作成します。このビデオは、顔認識システムの指示に従って、人物の頭を左右に動かすように設計されています。動画をよく見ると、目などいくつかの不自然な点と、ビデオの最後のちょっとした動画の不具合に気付くでしょう。しかし、これらは顔認識システムでは無視される可能性が高いのです。たとえば、インターネット接続の遅さに起因して、誤検知のアラートが複数生成されるような厳しすぎるシステムは望ましくありません。

- 脅威アクターはアカウント詐欺攻撃を開始します。彼は暗号通貨取引所(この例ではByBit)に接続します。彼は偽造されたオーストラリアのパスポートをアップロードしていきます。次に、顔認識を実行するためにコンピューターのカメラを開くように求められます。代わりにこのツールを使用すると、作成したビデオをカメラの入力であるかのように接続できます。

- これらのすべての手順を実行し、パスポートと動画の両方が分析されるのを数分間待った後、攻撃者はアカウントが確認されたとの通知を受け取ります。

セキュリティのベストプラクティス

技術的なレベルでは、アカウント詐欺攻撃を検出するのは困難です。前述のように、非常に制限的な生体認証システムを構築すると、誤検知のアラートが多く発生する可能性があります。一方、管理が甘いと不正につながる可能性があります。

文書、写真、またはビデオが偽物であることを示すさまざまな兆候があります。その一例が画質です。非常に高品質な画像、特に動画(デモにあるようなもの)は、デジタル偽造されたファイルであることを示しています。もう一つの例は、生体認証の際の顔のパーツの不具合や、目や唇の動きの不一致です。これらは疑わしいものとして扱い、人間が手動で検証する必要があります。

結論

AIはメディアで大々的に取り扱われていますが、かなり前から脅威アクターはディープフェイク技術の応用に力を注いできました。

AIの脅威から身を守るために、組織は何をすればいいのでしょうか?Cato CTRLは、ヒューマンインテリジェンス(HUMINT)やオープンソースインテリジェンス(OSINT)などの脅威情報を収集し、最新のサイバー犯罪動向を常に把握することを推奨しています。

脅威アクターは進化を続け、新たなディープフェイク技術やソフトウェアを有利に利用する方法を見つけていくでしょう。Cato CTRL は、組織が最新の脅威を認識できるよう、これらの調査結果を引き続き共有していきます。