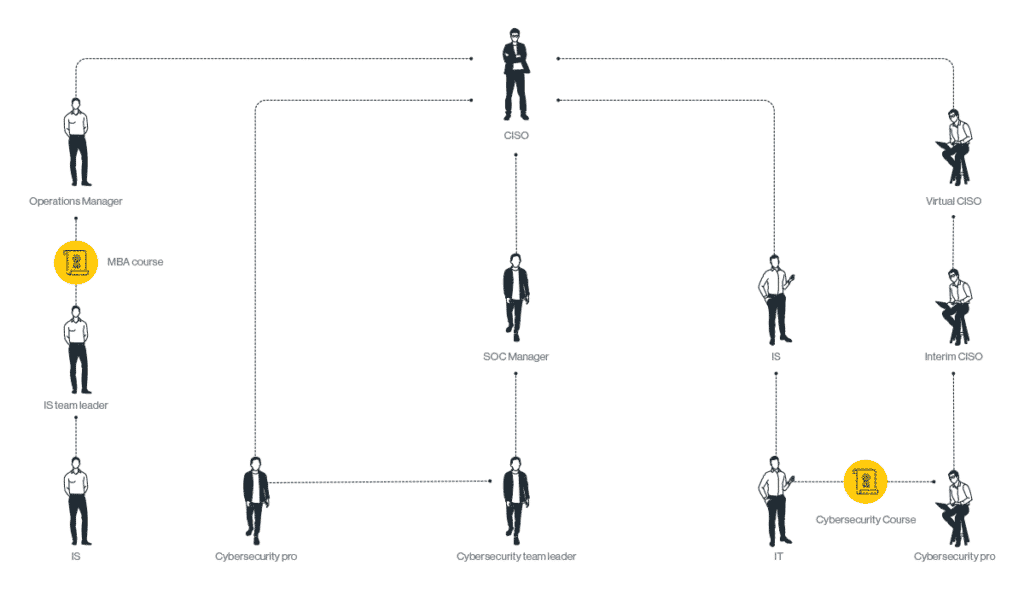

CISOへの道は人それぞれ

CISOになるための道は決してひとつではありません。

ですから、ご自身のキャリアパスが上記に当てはまらなくても、所謂「典型的」なものでなくても落胆しないでください。最終目標が「CISOになること」であるのなら問題ありません。今章では、IT、IS、またはサイバーセキュリティにおける現在の職務から、世界レベルのCISOになるための総合的な行動計画について解説します。

ステップ1:

CISOになるためには、視点を変える必要がある

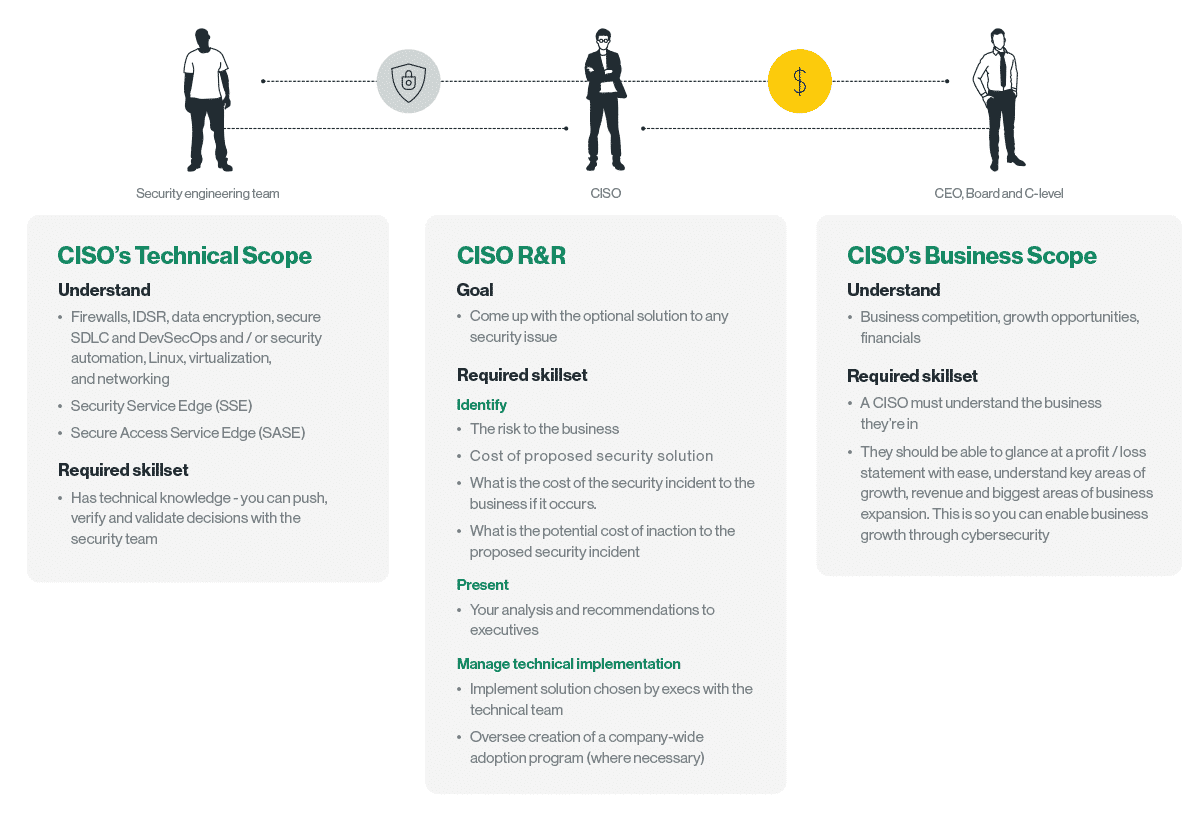

IS、IT、サイバーセキュリティとCISOの役割の違い:戦術的な役割から戦略的な役割へ

セキュリティ・エンジニアから未来のCISOへとシフトする

CISOになりたいセキュリティ・エンジニアはしばしば焦点が狂いがちです。セキュリティ・エンジニアとして成功するためには、問題解決にフォーカスすることが重要です。一流のセキュリティ専門家であるためには、他の人が見つけることのできない脆弱性を特定し、修正することにかけてプロフェッショナルである必要があります。

CISOを目指すものとしてどう考え、行動するか

CISOは、セキュリティ・エンジニアが発見した問題の解決策を、経営幹部、CEO、取締役会向けに提案します。CISOとしての役割を果たすには、問題志向から解決志向への変換スキルが必須です。

CISOになる際に犯しがちな間違いとして、自分の技術的能力を売り込むという最も慣れ親しんだ方法でリードしてしまうことがあります。セキュリティ・チームとの対話において技術的な理解は不可欠ですが、経営陣や役員との対話では必要ありません。経営幹部や役員は、問題そのものではなく、解決策に関心を持っています。あなた自身はビジネスを完全に理解し、サイバー・ソリューションを特定し、ビジネス・リスク、利益、損失の観点からそれら自身を持って説明できなければなりません。新しいビジネスタスクを成功させるためには、ビジネス目標への成長予測を達成するためのイネーブラーとして、サイバー活用に重点を置いてください。

CISOになるために必要なスキル一覧

- 技術的な要件をビジネス要件に変換する

- 経営幹部、VPS、Cレベル、投資家、取締役会へのブリーフィングの実施

- 担当するビジネスを高レベルで理解する

- (会社、目標、競合他社、年間売上高、売上予測、競合他社の直面する脅威など)

- 高度なコミュニケーション能力。効果的なメール送信、インパクトあるプレゼンテーション

- リスク評価を実施し、機能性とセキュリティのバランシングをする

- 組織における収益と利益率の向上に注力する

- 問題志向ではなく、解決志向を重視する

ステップ2:

CISOの役割を明確にする:CISOの実際の役割とは?

CISOの役割と責任(R&R)を知る

CISOは、基本的にセキュリティ技術チームと経営陣の間を取り持つ存在です。

ステップ3:

CISOとして成功するために、何が重要であるかを判断する。

最終的にキャリアの成功を決定づけるのは、自分の役割の中でどう判断するかにかかっています。CISOはしばしば、ゼロサムセキュリティゲームにより自ら失敗の可能性を高めてしまうことがあります。

- これは、セキュリティインシデントが発生する=CISOが解雇される=関係者すべての不利益となる、ということを意味します。

一方有能なCISOは、サイバーセキュリティとはセキュリティと機能性の確保という微妙なバランスの上に成り立つ行為であることを知っています。

- 100%のセキュリティとは0%の機能性を意味します。逆も然りです。

戦略的なCISOは、このことを理解し、CEOや取締役会と協力して露出を最小限に抑えながら、成功への現実的なKPIを確立し、成功への道を切り開きます。

CISOの役割を成功させるための指標を確立する

CISOの役割を成功させるためには?

- 唯一の成功の指標:99.999%の可用性

これにより、CISOは目標達成に必要とされるR&Rに集中することができます。

CISOのKPIとKPI設定プロセスの提案

- 組織において攻撃未遂が毎週何件発生しているかを分析し、ベンチマークを設定する。

- エグゼクティブレポートに毎週の攻撃試行の指標(例:300 件)を記載する。

- 成功に向けたベンチマーク案を作成する:例: 98%の攻撃を防御する

- 提案したKPIについて、経営陣の同意を得る。

- 攻撃に関する指標(週次攻撃試行回数+防御回数)を定義し、経営陣に週次報告する。

(セキュリティインシデントを経営幹部および取締役会に速やかに報告するようにする) - 必要に応じてKPIを調整し、経営陣の同意を得る

ステップ4:

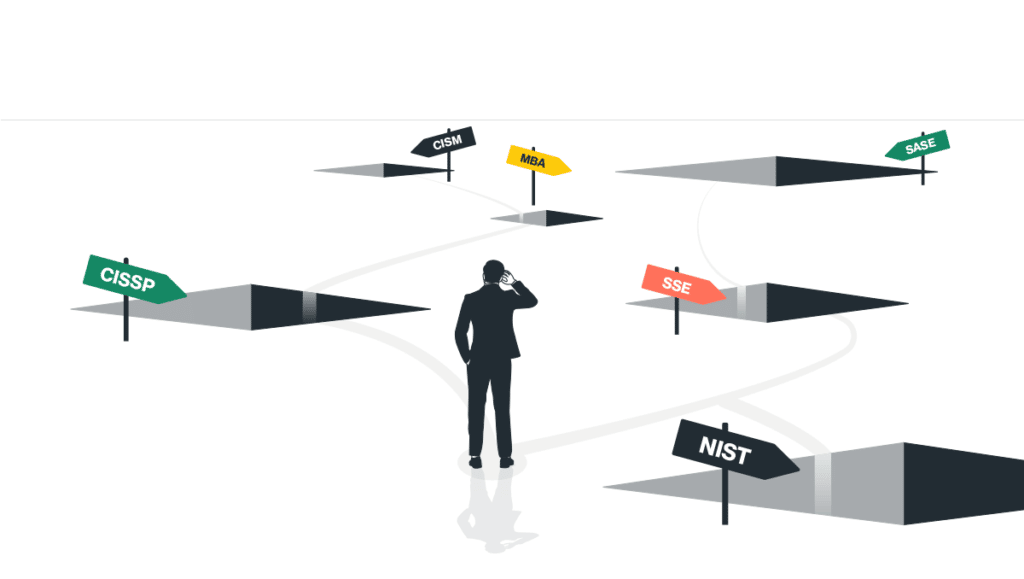

ギャップを意識する:現在の技術的なギャップとビジネス上のギャップを埋める

推奨される技術的教育

- GIAC / GSEC Security Essentials

- CISSP (セキュリティ プロフェッショナル認定資格制度)

またはCISM(公認情報セキュリティマネージャー)認定資格

またはCISA(公認情報システム監査人)認定資格

推奨される技術経験

IS、サイバーセキュリティ、ネットワーク、ITの分野で3~5年以上の経験を有し、セキュリティに強い関心を持っていること。

推奨されるビジネス教育

- MBAまたは同等のビジネス学位、または関連するビジネス経験

- CPAまたは会計コース

推奨されるビジネス経験

- 3〜5年のビジネス経験

ビジネスオペレーション、ビジネスマネジメント、SOCマネージャー、またはビジネス、マネジメント、リーダーシップのスキルを証明する職務経験

推奨される理解度:

- 業界のセキュリティの標準(NIST、ISO、SANS、COBIT、CERT、HIPAAを含む)

- 現行のデータプライバシー規制(例:GDPR、CCPA、地域別基準)

ステップ5:

CISOの仕事に未経験で就く方法

共通したジレンマ – 関連する経験を、未経験で積むにはどうしたらよいのでしょうか。

バーチャルCISOの役割を友人や家族の中小企業で引き受ける。

- 週に3時間、バーチャルCISOとしてサービスを提供する。

- その代わり、月に3回推薦してもらい、ポジティブな参考文献としてのサービス提供を依頼する。

既存のCISOから指導を受けることは可能か?

- 友人、家族、元同僚など、コンタクト可能なCISOから始めてみましょう。

- LinkedInでCISOにコンタクトを取り、お茶やディナーに招待する。

- 月に一度、夕食を共にし、指導を受けることができないか聞いてみましょう(彼らが決めた場所へ出向き、費用はあなた持ち)。

何度か断られたり、反応がなくても、がっかりしないでください。

最初のCISOとしての仕事を得るために:キャリアを成功させるためのアクションプラン

求人に応募する

履歴書を送付し、面接にこぎつけましょう。

1週目:

- CISOの求人に既存の履歴書を20通送る。

- 何人が返信し、面接を申し込んだか(2週間以内)?

- 成功率が50~70%未満であれば、履歴書を修正する必要があります。

このプロセスを繰り返し、20通の履歴書送付ごとに、最低10通のポジティブな反応を得ることを目標とします(リクルーターが反応するまでは1.5~2週間ほどかかります)。

面接獲得のために履歴書を修正する

面接獲得率が50~70%に達しない場合は、履歴書を修正する必要があります。

しかし、一体どこを修正すればいいのでしょうか?

CISOの履歴書における最も一般的な誤り(要注意!)

履歴書においては、技術的能力だけでなく、ビジネスセンスをアピールすべきです。

前述の戦略的スキルを見直し、それらをアピールしましょう(関連する学歴、職歴、キャリアなどがあればそれも追加しましょう)。

- 経営陣や役員への説明経験はあるか?

- 有効なプレゼンテーションを行ったことがあるか?

- リスク管理プログラムを作成し、組織全体の調整の経験があるか?

- サイバーセキュリティのベストプラクティスに関するオンラインフォーラムを主宰しているか?

実際の技術的な能力だけでなく、ビジネスやリーダーシップに精通していることをアピールする方法を考えましょう。

面接ラウンド

- 通常、CISOの面接は5〜7回行われます。

覚えておこう:

一次面接のゴールは、二次面接を受けることです。二次面接のゴールは、三次面接を受けることです。法務、財務、CEO、CIO、人事担当などとの面接に備えましょう。

ポジション獲得:CISO就任までの道のり

「未来を予測する最良の方法は、未来を創造することである」とは、アブラハム・リンカーンの言葉です。このガイドが、新しいエキサイティングなCISOとしての未来に向けたスタートとなることを願っています。皆さんと皆さんの将来の成功を信じています。幸運を祈ります。また、このガイドが役に立ったと感じたら、新たにCISOのポジションを探している友人や同僚に、積極的に共有してあげてください。

CISOのポジションを獲得した後にすべきこと

おめでとうございます!あなたはCISOとして採用されました。

ついにここまできましたね。CISOのポジションに初めて就きました。ここまでの努力と献身を、私たちはとても誇りに思います。新しい職務に就く前に、キャリアを成功に導くためのベストプラクティスをいくつかご紹介します。

CISOとして成功するために:念頭に置くべきこと

2016年以降、1000人以上のCISOと対話した結果、次のことを念頭に置くことが重要です。

CISOの焦点と影響を決めるネットワークセキュリティアーキテクチャ

組織や範囲に関わらず、CISOの役割は、約束したKPIを過不足なく満たすことです。そこで、セキュリティ・チームへの対応を事後対応型にするか、事前対応型にするかを決めなくてはなりません。セキュリティ脆弱性の精査やパッチ適用、異なるセキュリティ・ポリシーの緩和に時間を割きたいですか?それとも、収益を生み出す大きなミッションの達成にサイバーセキュリティを通じて専念したいですか?あなたは、ネットワーク・セキュリティ・アーキテクチャによって企業の攻撃対象領域を最小化し、自身と担当するチームが適切に注意を払うことができるようにしなければなりません。

そのために、WAN、クラウド、インターネットのトラフィックを完全に可視化・制御し、サイバーセキュリティを通じてビジネス目標を達成するためのタスクを実行する必要があります。さもなければ、サイバーセキュリティを通じたビジネスの実現は絵空事となり、機能が戦術的なものに戻ってしまいます。

Cato SSE 360 = SSE + 完全な可視化&制御

一貫性のないセキュリティポイントソリューションは、リソースに限りのあるセキュリティチームへの過度の負担となり、セキュリティ体制に影響を与え、設定ミスによる総合的リスクを増大させます。従来のSSE(Security Service Edge)への収束はこれらの課題を軽減しますが、インターネット、パブリッククラウドアプリケーション、一部の内部アプリケーションにしか可視性と制御は提供されません。WANトラフィックは精査されず、最適化もされないまま放置されます。また、シングルベンダーのSASEを基としないSSEプラットフォームでは、SD-WANへの収束を拡張し、SASEへアップグレードすることができません。

Cato NetworksのSSE 360 サービスはこの問題を解決します。SSE 360は、あらゆるWAN、クラウド、インターネットのアプリケーション・リソースに対して、またすべてのポートとプロトコルに渡って、すべてのトラフィックを最適化し、セキュリティを担保します。Catoの統合ネットワークセキュリティの全製品に関しては、SSE 360のホワイトペーパーをご覧ください。Cato SSE 360は、企業のISチームのニーズを満たす設定可能なセキュリティ・ポリシーを完備しています。