Catoアプリケーションカタログ – AI/MLによるアプリ分類の強化方法

追いつくのがほとんど不可能なペースで、新たなアプリケーションが登場し、それらはシャドーITとして、ITチームとセキュリティチームに絶え間ない課題と盲点を生み出しています。組織は、適切なセキュリティを維持するために、アプリケーション・ランドスケープにおける最新の開発や変更に合わせて自動的に更新されるツールを使用することで、後れを取らないようにする必要があります。

SASE製品に不可欠なのは、ユーザーのトラフィックを正確に分類し、実際に使用されているアプリケーションにマッピングする能力です。認可または非認可アプリケーションを管理し、アプリケーションまたはアプリケーションのカテゴリに基づいてネットワーク全体にセキュリティポリシーを適用し、特にCASBを使用してきめ細かなアプリケーション制御を行うには、包括的なアプリケーションカタログを維持する必要があります。

これを維持するためにCatoは、高度に自動化されていると同時に重要なデータ駆動型のプロセスを構築する必要がありました。これにより、お客様が最も使用しているアプリケーションに焦点を当て、詳細な分類ができるようになります。

この投稿では、手間のかかる手作業だったアプリケーション・カタログの更新を、データ駆動型パイプラインの形で完全に自動化されたAI/MLベースのプロセスへと強化し、新たなアプリケーションの追加率を、毎週数十から数百のアプリケーションへと、文字通り桁違いに向上させた方法について詳しく説明します。

カタログに掲載されているアプリケーションとは一体何ですか?

アプリケーション・カタログに掲載されているアプリケーションには、次のようないくつかの特徴があります:

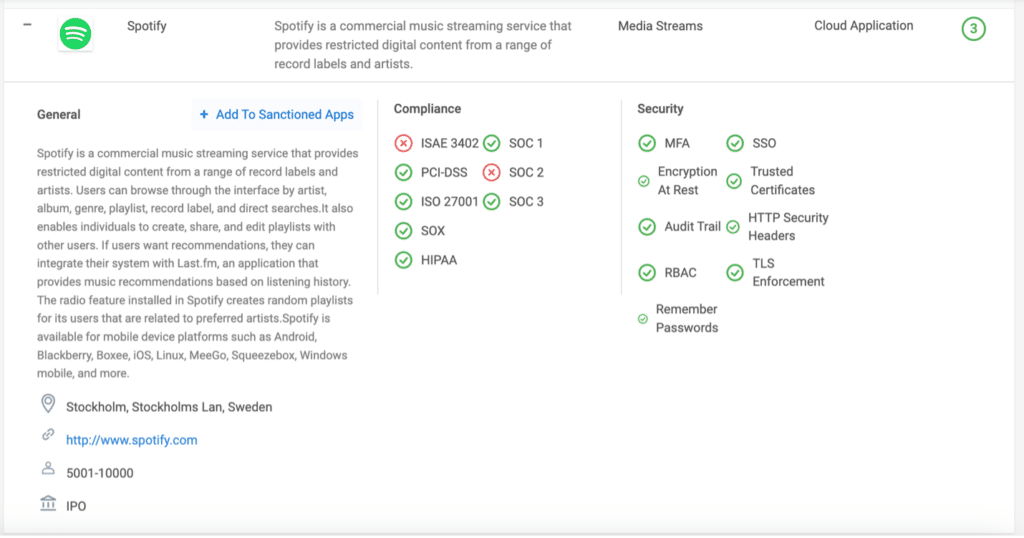

- 一般 – 会社の事業内容、従業員、本社所在地など。

- コンプライアンス – アプリケーションが保持し、準拠している証明書。

- セキュリティ – TLSや2要素認証、SSOなどをサポートしているかなど、アプリケーションがサポートする機能。

- リスクスコア – ネットワークに対する実際に起こりうる脅威にIT管理者やCISOが集中できるよう、複数のヒューリスティック(詳細は後述)に基づき当社のアルゴリズムによって算出される重要なフィールド。

本題に入ります。実際にどのように行われるのでしょうか。

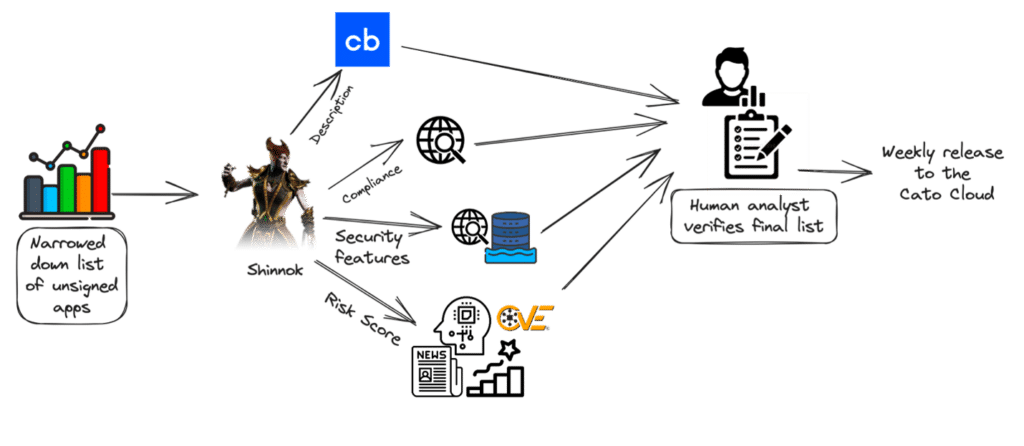

アプリケーションを追加するプロセスを「署名」と呼びます。つまり、自動化されたプロセスから始まり、人間のアナリストが毎週のリリース・サイクルでリリースされるアプリのリストを調べ、最終的に人間による検証を行うまでです(余談ですが、新しいコンテンツを運用環境に公開する際には最高の制御と品質を必要としているため、これは現在プロセスのボトルネックでもありますが、プロセスのこの部分も改善する方法に取り組んでいます)。

前述のように、まず最初に追加したいアプリケーションを選ぶことで、そのためにネットワークを流れるすべてのトラフィックからすべてのメタデータを収集する巨大なデータレイクを利用します。

当社の複数の顧客アカウントにまたがって繰り返される、当社ネットワーク全体で最も使用されているドメイン(FQDN)を見て、まだ署名されておらず、当社カタログに掲載されていないものを特定します。

当社のセキュリティ・リサーチ・チームが開発・保守する社内ツール「Shinnok」を使用して、自動化はエンド・ツー・エンドで行われます。Shinnokは、特定された未署名アプリの一覧をもとに、すべてのアプリについて4つのフィールド(説明、コンプライアンス、セキュリティ、リスク・スコア)の集計を開始します。

説明 – これは最も簡単な部分で、CrunchbaseからAPI経由で取得した情報に基づいています。

コンプライアンス – 対象とするコンプライアンス認証ごとに、オンライン検索と追加のヒューリスティックを組み合わせて、アプリがサポートする認証のリストを作成します。

例えば、GoogleのクエリAPIを使用して、指定されたアプリケーション+ “SOC2 “を検索し、信頼性の低いソースからの偽陽性の結果をさらにフィルタリングすることで、SOC2準拠のサポートを特定することができます。

セキュリティ – コンプライアンスに似ていますが、データレイクを使用して、ネットワーク上で観察したアプリが使用している特定のセキュリティ機能を特定します。

リスクスコア – 最も重要な項目であり、複数のデータを組み合わせてリスクスコアを算出します:

- ポピュラリティ:これは、当社ネットワークのリアルタイムのトラフィックデータを含む複数のデータポイントに基づいており、当社ネットワーク全体でアプリケーションの発生を測定し、さらにオンラインソースとの相関をとっています。通常、人気のあるアプリや知名度の高いアプリは、無名の新しいアプリよりも低リスクです。

- CVE分析:アプリケーションの既知のCVEをすべて収集し、集計します。明らかに、アプリケーションに深刻度の高い CVEが多ければ多いほど攻撃される隙が多くなり、組織のリスクが高まります。

- センチメントスコア:当社は、ニュース、メンション、企業またはアプリケーションに関連するあらゆる記事を収集し、アプリケーションに関するすべてのメンションにおいてデータセットを構築します。

そして、このデータセットを当社の高度なAIディープラーニングモデルに通し、すべてのメンションについて、それが肯定的な記事またはメンションか、否定的な記事またはメンションかを出力し、最終的なセンチメントスコアを生成し、全体的なアルゴリズムのデータポイントとして追加します。

当社アルゴリズムを使ってすべての異なるデータポイントを抽出し、アプリの最終的なリスクスコアを計算することができます。

どんなメリットがあるの?

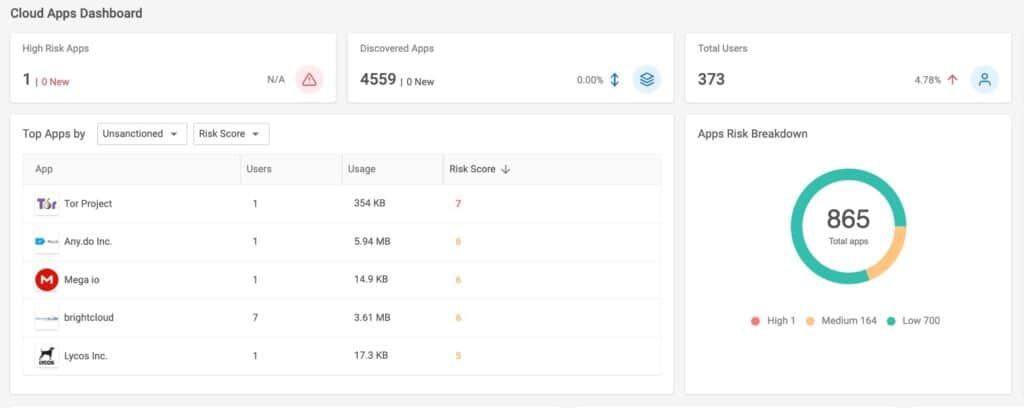

アプリケーション分類に対するこのアプローチの主なメリットは、プロアクティブであることです。つまり、Cato を使用するネットワーク管理者は、すべての最新アプリケーションの最新アップデートを自動的に受信します。収集したデータに基づいて、ネットワーク内のすべての HTTPトラフィックの80~90%が既知のアプリケーションの分類によってカバーされていると評価しています。

管理者は、すでに要約されているデータを参照して、組織内で注意が必要なトップリスクを把握することで、時間をより効率的に活用できます。

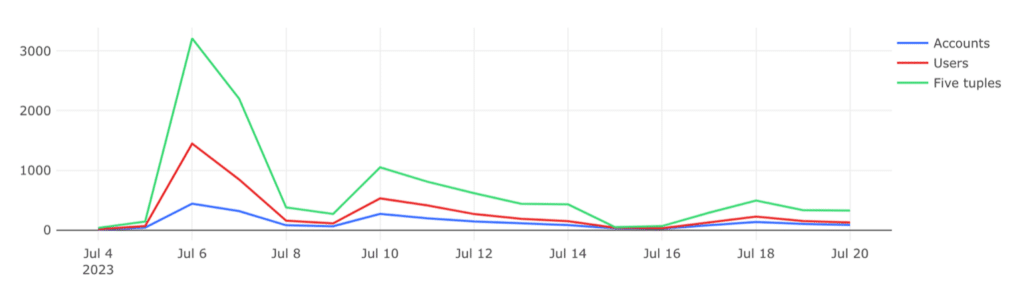

使用例その1 – MetaのThreads

積極的なアプローチを実証するために、MetaによるThreadsプラットフォームが一般公開された際の爆発的な立ち上げにおける、最近の使用例を見てみましょう。このプラットフォームは話によると、現在の成功とは別に、ChatGPTを追い越し史上最大の製品発表として記録されました。5日間でのユーザー登録数は、1億人を超えました。

以下の図では、アプリカタログに追加する資格を持つ、新しいアプリケーションのすべてのボックスをオンにして、独自のネットワークの観点からこれを確認できます。一意の接続とユーザーの数から、Threadsを使用していたさまざまな顧客アカウントの合計数まで。

自動化されたプロセスのおかげで、Threadsは今後署名するアプリケーションのバッチに自動的に組み込まれました。リリースから2週間後には、エンドユーザーはアクションを実行する必要が全くなく、すでにCatoアプリカタログの一部になっていました。

使用例その2 – 地理的地域によるカバレッジ

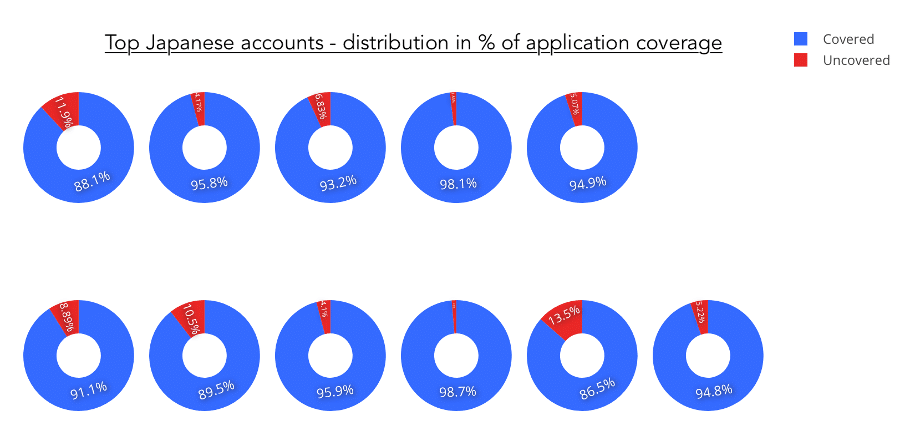

当社のセキュリティ調査チームが行った分析の一環として、日本市場向けのアプリケーションのカバレッジにかなりのギャップがあることが判明しました。これは、カバレッジが不足しているという日本の営業チームから受け取ったフィードバックと一致していました。

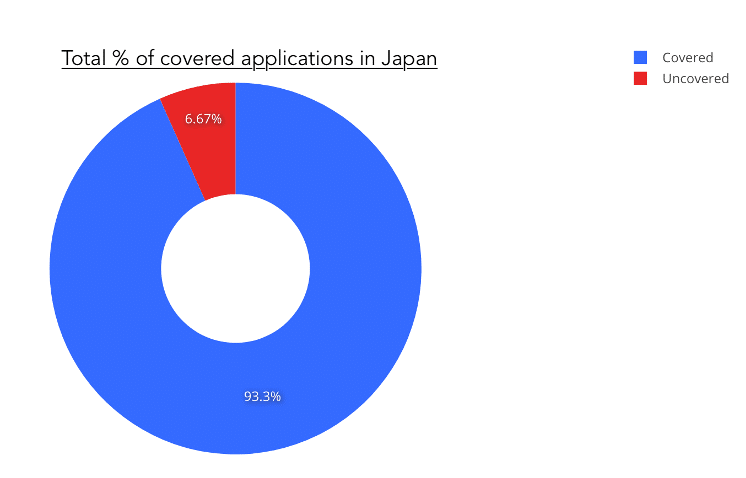

同じ自動プロセスを使用して、今回はデータレイクから Shinnokに入力されるデータの範囲を日本のユーザーのみに制限し、日本市場に特化したアプリケーションでアプリケーション・カタログを強化する集中プロジェクトを開始し、さらに多くのアプリケーションを追加することができました。4か月間で600 件を超える新規申請がありました。

これに続き、日本の宛先への検査対象 HTTP トラフィック全体の50% 未満から90% 以上まで、アプリのカバレッジが大幅に増加したことを測定しました。

まとめ

当社は、巨大なネットワークとデータレイクを活用することで、リアルタイムのオンライン・データ・ソースとAI/ MLモデルを組み合わせることで高度に自動化されたプロセスを構築し、人的作業をほとんど行わずにアプリケーションを分類できる方法をレビューしてきました。

もちろんCatoの顧客にとって主なメリット、ユーザーが使用している最新のアプリケーションを常に最新の状態に保つための心配する必要がなく、インターネット上のトップトレンドや、使用状況に基づいて自動的にアップデートを受け取ることができることです。