Beveiligingsonderzoek

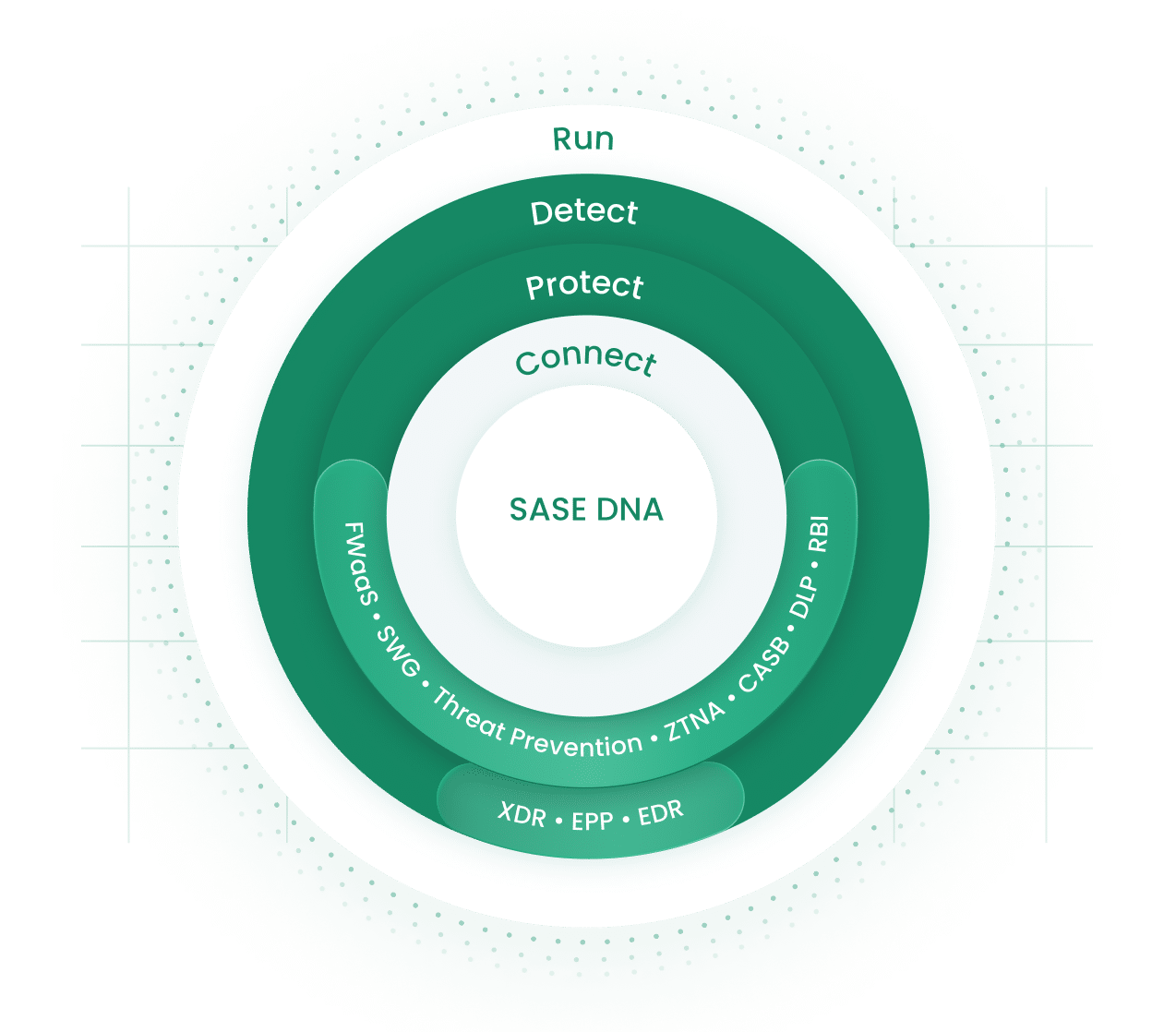

Cato Networks werd gebouwd als bedrijf met zowel beveiligings- als netwerk-DNA. Al onze beveiligingscapaciteiten worden geleverd in een enkel, cloud-native platform en onze deskundige beveiligingsonderzoekers werken 24/7 om ervoor te zorgen dat onze klanten de beste bescherming wordt geboden. Met Cato profiteren ondernemingen dankzij up-to-date beveiligingsengines van consistente inspectie en worden overal de beleidsregels afgedwongen. Dit alles met het vertrouwen waar beveiligingsteams naar op zoek zijn en de ervaring waar eindgebruikers van houden.

Een echt beveiligingsbedrijf

Een beveilgingsleverancier die u kunt vertrouwen met echt beveiligings-DNA

Het team van Cato Networks, dat is opgericht en wordt geleid door een van de peetvaders van cybersecurity, Shlomo Kramer (medeoprichter van Check Point Software en Imperva), heeft echt beveiligings-DNA. Het team bestaat uit veteranen uit de beveiligingsbranche en experts op het gebied van bedreigingsonderzoek afkomstig uit militaire inlichtingendiensten, en de oplossing is vanaf de grond opgebouwd om elke organisatie beveiliging op bedrijfsniveau te leveren. Klanten profiteren van een betrouwbare partner die beveiliging door en door begrijpt en resultaten levert die de beveiligingsstatus van de onderneming continu verbeteren.

Cato CTRL: Bedreigingsinformatie en -onderzoek delen met de cybergemeenschap

Cato Cyber Threats Research Lab (CTRL) voert constant beveiligingsonderzoek uit op een groot aantal gebieden en biedt daarmee praktische, betrouwbare en tijdige bedreigingsinformatie. Deskundigen van Cato CTRL publiceren blogs, onderzoeksverslagen, rapporten en masterclass webinars – die allemaal op de CTRL-pagina van Cato kunnen worden gevonden.

Een speciaal gebouwd, geautomatiseerd, AI-gestuurd bedreigingsinformatiesysteem

Up-to-date dreigingsinformatie is essentieel voor het behouden van een optimale bedreigingsstatus en het stoppen van malware, phishing, ransomware en andere cyber-aanvallen. Het team bedreigingsexperts van Cato heeft een speciaal gebouwd, op AI gebaseerd reputatiesysteem ontworpen dat informatie uit meer dan 250 feeds met bedreigingsinformatie autonoom aggregeert en een score geeft. Het systeem meet continu de kwaliteit en relevantie van de dreigingsinformatie en stimuleert de potentiële impact op echt verkeer. Er wordt automatisch een bijgewerkte en geaggregeerde blacklist over het hele SASE Cloud-platform van Cato gestuurd, wat up-to-date bescherming met bijna geen valse positieven garandeert zonder dat de klant iets hoeft te doen.

Snelle mitigatie van opkomende bedreigingen

Ondernemingen worstelen vaak met het proces, de middelen en de tijd die vereist is om hun netwerken te beschermen tegen opkomende kwetsbaarheden (CVE’s, Common Vulnerabilities and Exposures). Via de Cato-IPS bieden we virtuele patching die pogingen om deze kwetsbaarheden te misbruiken blokkeert en de netwerken van onze klanten beveiligd. Het team experts van Cato bouwt, test en implementeert nieuwe IPS-regels in recordtijd om de beveiliging snel aan te passen aan nieuwe CVE’s zonder dat de klant daar ook maar enigszins bij betrokken hoeft te zijn. Deze “virtuele patching” biedt ondernemingen de zekerheid dat ze beveiligd zijn tegen risicovolle opkomende bedreigingen terwijl ze de tijd nemen om hun getroffen systemen zorgvuldig bij te werken en te patchen.

Het Cato Security Research Team

Cato’s teams voor beveiligingsonderzoek en engineering bestaan uit voormalige cybersecurityanalisten van de IDF en datawetenschappers die er samen voor zorgen dat onze klanten altijd beschermd zijn tegen bekende en opkomende cyberbedreigingen en aanvallen. Hun expertisegebied omspant geavanceerde aanvalsanalyse, reverse engineering, softwareontwikkeling, informatica, AI (artificial intelligence) en ML (machine learning).

Cato SASE Cloud Platform Powers the Digital Business

Customers use Cato to eliminate complex legacy architectures comprised of multiple security point solutions and costly network services. Cato’s unique SASE platform consistently and autonomously delivers secure and optimized application access everywhere and to everyone.

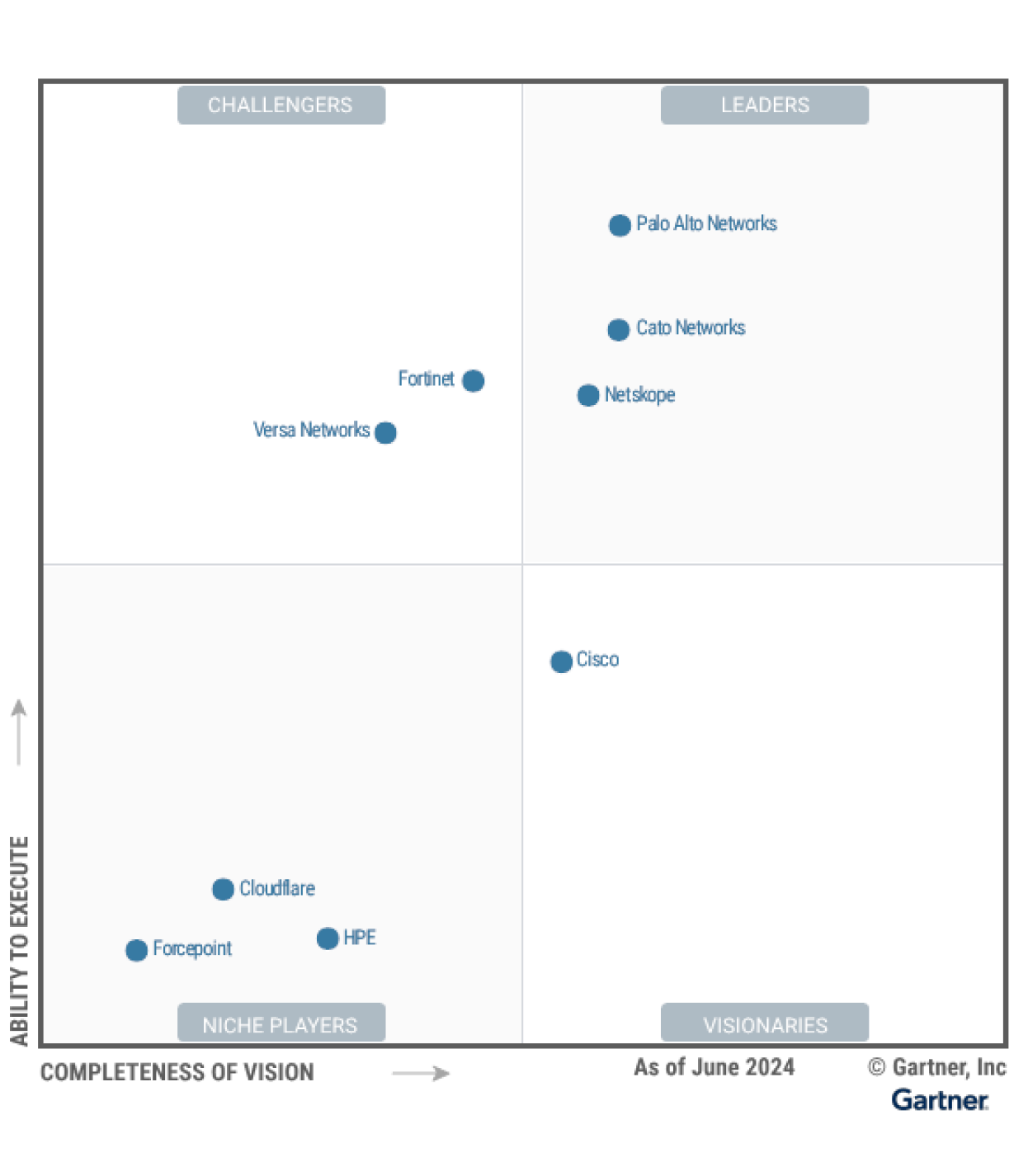

Cato Networks Named a Leader in the Gartner® Magic Quadrant™ for Single-Vendor SASE 2024

“Cato Networks is the poster child for ZTE and SASE.”

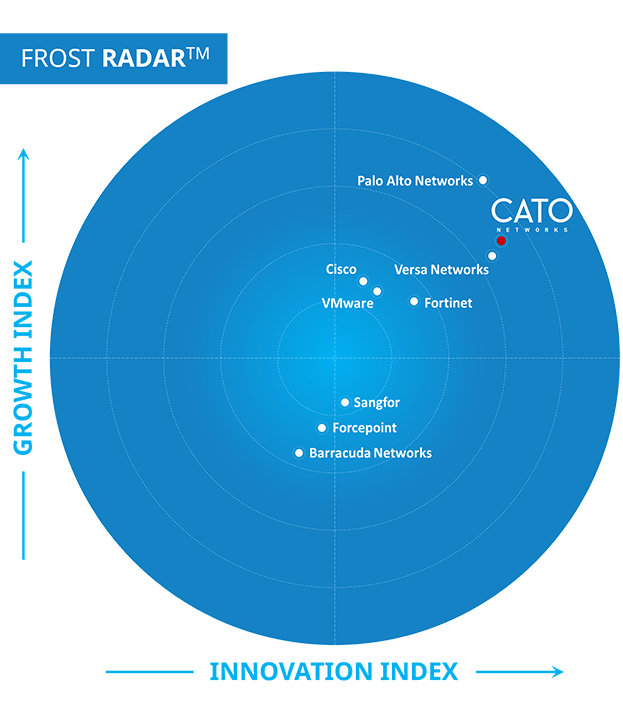

Cato Networks recognized as a Growth and Innovation Leader in SASE

Cato SASE Identified as a “Leader” in GigaOm Radar report

Cato Networks Recognized as Global SSE Product Leader

WAN Transformation with SD-WAN: Establishing a Mature Foundation for SASE Success

“We ran a breach-and-attack simulator on Cato, Infection rates and lateral movement just dropped while detection rates soared. These were key factors in trusting Cato security.”

Try Cato

The Solution that IT teams have been waiting for.

Prepare to be amazed!